Трояны

Троян (троянский конь, троянская программа, троянец) - тип вредоносных программ, основной целью которых является вредоносное воздействие по отношению к компьютерной системе. В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Основная статья: Вредоносная программа (зловред)

Особенности

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для распределенных DoS-атак на удаленные ресурсы сети). Трояны отличаются отсутствием механизма создания собственных копий.

Некоторые трояны способны к автономному преодолению защиты компьютерной системы, с целью проникновения и заражения системы. В общем случае, троян попадает в систему вместе с вирусом либо червем, в результате неосмотрительных действий пользователя или же активных действий злоумышленника.

Большинство троянских программ предназначено для сбора конфиденциальной информации. Их задача, чаще всего, состоит в выполнении действий, позволяющих получить доступ к данным, которые не подлежат широкой огласке. К таким данным относятся пользовательские пароли, регистрационные номера программ, сведения о банковских счетах и т. д. Остальные троянцы создаются для причинения прямого ущерба компьютерной системе, приводя ее в неработоспособное состояние.

Виды троянских программ

Наиболее распространены следующие виды троянов:

- Клавиатурные шпионы (Trojan-SPY) - трояны, постоянно находящиеся в памяти и сохраняющие все данные поступающие от клавиатуры с целью последующей передачи этих данных злоумышленнику. Обычно таким образом злоумышленник пытается узнать пароли или другую конфиденциальную информацию

- Похитители паролей (Trojan-PSW) - трояны, также предназначенные для получения паролей, но не использующие слежение за клавиатурой. Обычно в таких троянах реализованы способы извлечения паролей из файлов, в которых эти пароли хранятся различными приложениями

- Утилиты удаленного управления (Backdoor) - трояны, обеспечивающие полный удаленный контроль над компьютером пользователя. Существуют легальные утилиты такого же свойства, но они отличаются тем, что сообщают о своем назначении при установке или же снабжены документацией, в которой описаны их функции. Троянские утилиты удаленного управления, напротив, никак не выдают своего реального назначения, так что пользователь и не подозревает о том, что его компьютер подконтролен злоумышленнику. Наиболее популярная утилита удаленного управления - Back Orifice

- Анонимные smtp-сервера и прокси (Trojan-Proxy) - трояны, выполняющие функции почтовых серверов или прокси и использующиеся в первом случае для спам-рассылок, а во втором для заметания следов хакерами

- Модификаторы настроек браузера (Trojan-Cliker) - трояны, которые меняют стартовую страницу в браузере, страницу поиска или еще какие-либо настройки, для организации несанкционированных обращений к интернет-ресурсам

- Инсталляторы прочих вредоносных программ (Trojan-Dropper) - трояны, представляющие возможность злоумышленнику производить скрытую установку других программ

- Загрузчики вредоносных программ (Trojan Downloader) - трояны, предназначенные для загрузки на компьютер-жертву новых версий вредоносных программ, или рекламных систем

- Уведомители об успешной атаке (Trojan-Notifier) - трояны данного типа предназначены для сообщения своему "хозяину" о зараженном компьютере

- "Бомбы" в архивах (ARCBomb) - трояны, представляющие собой архивы, специально оформленные таким образом, чтобы вызывать нештатное поведение архиваторов при попытке разархивировать данные - зависание или существенное замедление работы компьютера, заполнение диска большим количеством "пустых" данных

- Логические бомбы - чаще не столько трояны, сколько троянские составляющие червей и вирусов, суть работы которых состоит в том, чтобы при определенных условиях (дата, время суток, действия пользователя, команда извне) произвести определенное действие: например, уничтожение данных

- Утилиты дозвона - сравнительно новый тип троянов, представляющий собой утилиты dial-up доступа в интернет через платные почтовые службы. Такие трояны прописываются в системе как утилиты дозвона по умолчанию и влекут за собой крупные счета за пользование интернетом

Принцип действия троянских программ

Все "Троянские кони" имеют две части: клиент и сервер. Клиент осуществляет управление серверной частью программы по протоколу TCP/IP. Клиент может иметь графический интерфейс и содержать в себе набор команд для удалённого администрирования.

Серверная часть программы - устанавливается на компьютере жертвы и не содержит графического интерфейса. Серверная часть предназначена для обработки (выполнения) команд от клиентской части и передаче запрашиваемых данных злоумышленнику. После попадания в систему и захвата контроля, серверная часть трояна прослушивает определённый порт, периодически проверяя соединение с интернетом и если соединение активно, она ждёт команд от клиентской части. Злоумышленник при помощи клиента пингует определённый порт инфицированного узла (компьютера жертвы). Если серверная часть была установлена, то она ответит подтверждением на пинг о готовности работать, причём при подтверждении серверная часть сообщит взломщику IP-адрес компьютера и его сетевое имя, после чего соединение считается установленным. Как только с Сервером произошло соединение, Клиент может отправлять на него команды, которые Сервер будет исполнять на машине-жертве. Также многие трояны соединяются с компьютером атакующей стороны, который установлен на приём соединений, вместо того, чтобы атакующая сторона сама пыталась соединиться с жертвой.

История

2024

Группировка TaxOff использует сложный бэкдор в атаках на российский госсектор

Специалисты департамента исследования угроз экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили APT-группировку, которая атакует организации российского государственного сектора. В зафиксированной серии инцидентов для проникновения в ИТ-инфраструктуру злоумышленники использовали фишинговые электронные письма на темы финансов и права — в связи с этим эксперты назвали группировку TaxOff. Киберпреступники применяли в атаках высокотехнологичный бэкдор, который способен оставаться незаметным даже при одновременном выполнении множества задач. Об этом Positive Technologies сообщили 28 ноября 2024 года. Подробнее здесь.

Российских подписчиков финансовых Telegram-каналов атакуют вирусы-шпионы

1 ноября 2024 года стало известно о том, что российские пользователи финансовых Telegram-каналов подвергаются атакам вирусов-шпионов. Специалисты «Лаборатории Касперского» сообщили о новой кибератаке с использованием трояна DarkMe, который активно применяется для получения удаленного доступа к устройствам и кражи данных подписчиков в более чем 20 странах мира, включая Россию. Подробнее здесь.

Внезапно погас экран смартфона? Это троян Medusa роется по вашим банковским счетам

В конце июня 2024 года исследователи кибербезопасности обнаружили обновленную версию банковского трояна для Android под названием Medusa, который использовался для атак на пользователей в Канаде, Франции, Италии, Испании, Турции, Великобритании и США. Подробнее здесь

В арсенале активной в России группировки ExCobalt выявлен неизвестный ранее бэкдор

Positive Technologies выявила новый бэкдор, написанный на языке Go, в арсенале активной в России группировки ExCobalt. Об этом компания сообщила 7 июня 2024 года.

| | В марте 2024 года в ходе расследования инцидента мы обнаружили файл с названием scrond, сжатый с помощью упаковщика UPX (Ultimate Packer for eXecutables), на одном из Linux-узлов клиента, — сказал Денис Кувшинов, руководитель отдела исследования киберугроз экспертного центра безопасности Positive Technologies. — В данных распакованного семпла, написанного на языке Go, были найдены пути пакетов, содержащие подстроку red.team/go-red/. Это позволило нам предположить, что семпл является проприетарным инструментом GoRed. В процессе анализа GoRed мы обнаружили, что несколько версий программы уже встречали ранее во время реагирования на инциденты у ряда клиентов. | |

Дальнейший анализ инструмента позволил специалистам компании установить его связь с группировкой ExCobalt, об атаках которой в PT ESC рассказывали в ноябре 2023 года.TAdviser Security 100: Крупнейшие ИБ-компании в России

ExCobalt известна атаками на российские компании в сферах металлургии, телекоммуникаций, горной промышленности, ИТ и госсектора. Она также занимается кибершпионажем и кражей данных.

Бэкдор, названный в PT ESC по имени изначально обнаруженного семпла GoRed, имеет множество функций, включая удаленное выполнение команд, сбор данных из скомпрометированных систем и использование различных методов коммуникации с C2-серверами.

Исследование Positive Technologies показывает, что группировка ExCobalt продолжает активно атаковать российские компании, постоянно улучшая свои методы и инструменты, включая бэкдор GoRed. Злоумышленники расширяют функциональность GoRed для более сложных и скрытных атак и кибершпионажа. Участники ExCobalt демонстрируют гибкость, используя модифицированные инструменты для обхода защитных мер, что указывает на их глубокое понимание уязвимостей в инфраструктуре компаний. В целом развитие ExCobalt подчеркивает необходимость постоянного совершенствования методов защиты и обнаружения атак для противодействия таким киберугрозам.

Полную версию отчета можно прочитать в блоге команды PT ESC[1].

2023

Число атак на пользователей мобильных устройств в России выросло в 1,5 раза

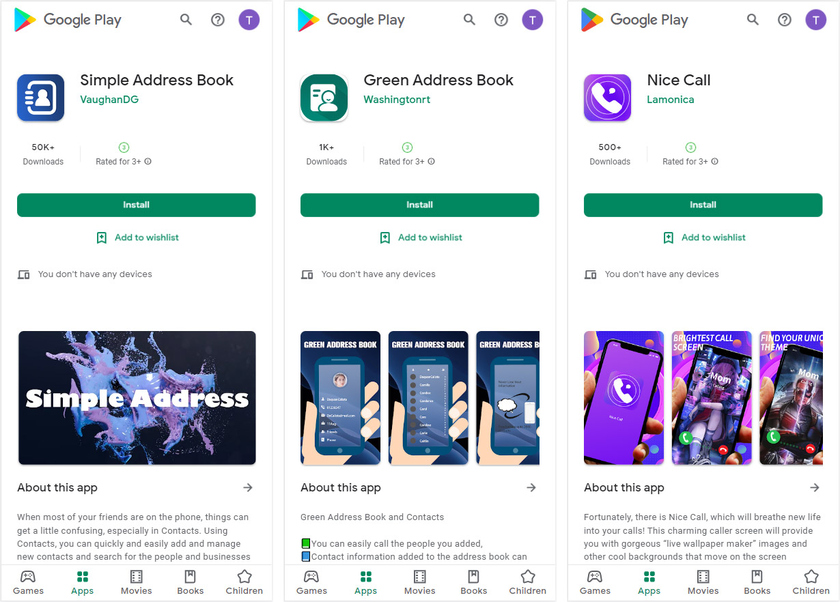

По данным «Лаборатории Касперского», в 2023 году по сравнению с 2022-м количество кибератак на пользователей Android-устройств в России выросло в 1,5 раза. Об этом компания сообщила 23 января 2024 года. Одним из наиболее распространённых видов мобильных зловредов стали различные троянцы, то есть программы, которые зачастую маскируются под легитимные. В целом функционал троянцев отличается в зависимости от вида вредоносного ПО, к которому они принадлежат. Например, они могут красть данные жертв на устройствах, оформлять нежелательные подписки, выманивать деньги.

Векторы заражения троянцами очень разнообразны. Часто пользователи могут столкнуться с ними, когда устанавливают программы из неофициальных источников. При этом злоумышленники используют различные приманки, чтобы убедить жертву скачать вредоносную программу, — маскируют её под полезное или известное приложение. Другой вектор — заражение устройств на одном из этапов цепочки поставок. В этом случае человек может приобрести устройство с уже предустановленной вредоносной программой. Стоит отметить, что такая угроза актуальна и для российских пользователей.

| | Злоумышленники используют разные приманки для распространения троянцев на неофициальных ресурсах. Среди наиболее актуальных в 2023 году для русскоязычного сегмента можно отметить фальшивые установщики обновлений различных системных приложений, например предустановленных сторов. За такими приложениями чаще всего скрывались банковские троянцы, реже — СМС-троянцы и нежелательные рекламные приложения. Среди приманок также использовались ненастоящие приложения банков. В этом случае вредоносное приложение открывало фишинговую страницу авторизации в личном кабинете финансовой организации. Вредоносное ПО также активно распространялось в составе модов для мессенджеров. Таким образом в том числе распространялся троянец-шпион CanesSpy. Он мог красть данные с заражённого смартфона список контактов и информацию об аккаунтах на устройстве, документы, а также начинал по команде вести запись с микрофона устройства, — сказал Дмитрий Калинин, эксперт по кибербезопасности в «Лаборатории Касперского». | |

Среди других приманок, под видом которых распространялись троянцы, эксперты также выделяют моды для игр и фальшивые инвестиционные проекты, под вторыми на самом деле скрываются скам-приложения.

В «Лаборатории Касперского» также представили прогнозы по ландшафту мобильных угроз на ближайшее будущее и обратили внимание на потенциальные векторы развития, за которыми экспертам предстоит наблюдать особенно пристально.

| | Полагаем, что в ближайшем будущем вырастет количество продвинутых атак на мобильные платформы, так как злоумышленники постоянно ищут новые способы доставки зловредов, а сами вредоносные программы становятся сложнее. Как следствие, злоумышленники могут искать новые способы монетизации своих усилий. К тому же, важно наблюдать и анализировать, как изменится ландшафт киберугроз, если на iOS появится возможность устанавливать приложения из альтернативных магазинов в обход App Store без джейлбрейка. Риск для пользователей представляет ситуация с удалением российских приложений из зарубежных сторов. Злоумышленники могут пользоваться этой ситуацией и распространять на неофициальных площадках под видом удалённых приложений вредоносные, — отметил Дмитрий Галов, руководитель российского исследовательского центра «Лаборатории Касперского». | |

Для защиты от различных киберугроз для мобильных платформ эксперты «Лаборатории Касперского» рекомендуют соблюдать основные правила безопасности:

- скачивать приложения только на официальных площадках: магазинах приложений или на сайтах компаний-разработчиков, и регулярно обновлять их;

- перед тем, как скачивать приложение, прочитать отзывы о нём и посмотреть оценки;

- критически относится к крайне щедрым или чересчур пугающим сообщениям;

- не переходить по ссылкам из сомнительной рекламы в интернете, особенно критично стоит относиться к обещаниям лёгкого заработка;

- использовать надёжные решения, в том числе и на мобильных устройствах.

Заражение Windows-компьютеров модульной троянской программой-загрузчика Trojan.Fruity.1

Компания «Доктор Веб» выявила атаку на пользователей Windows с применением модульной троянской программы-загрузчика Trojan.Fruity.1. С ее помощью злоумышленники способны заражать компьютеры различными типами вредоносных приложений в зависимости от своих целей. Для сокрытия атаки и повышения шансов на ее действенность используется ряд приемов. Среди них — многоступенчатый процесс заражения целевых систем, применение безобидных программ для запуска компонентов трояна, а также попытка обойти антивирусную защиту. Об этом 27 июля 2023 года сообщили в «Доктор Веб». Подробнее здесь.

С помощью трояна в пиратских сборках Windows злоумышленники похитили криптовалюту на $19 тыс.

Специалисты «Доктор Веб» выявили троянскую программу-стилер в ряде неофициальных сборок ОС Windows 10, которые злоумышленники распространяли через один из торрент-трекеров. Как 14 июня 2023 года TAdviser сообщили представители «Доктор Веб», вредоносное приложение, получившее имя Trojan.Clipper.231, подменяет адреса криптокошельков в буфере обмена на адреса, заданные мошенниками. С помощью данного трояна злоумышленникам уже удалось похитить криптовалюту на сумму, эквивалентную порядка $19 тыс.

| | По подсчетам наших вирусных аналитиков, на момент публикации этой новости с помощью стилера Trojan.Clipper.231 злоумышленники украли 0.73406362 BTC и 0.07964773 ETH, что примерно эквивалентно сумме $18 976,29, или 1 568 233 рубля, — говорится в сообщении компании. | |

В конце мая 2023 года в «Доктор Веб» обратился клиент с подозрением на заражение компьютера под управлением ОС Windows 10. Проведенный специалистами компании анализ подтвердил факт присутствия троянских программ в системе — стилера Trojan.Clipper.231, а также вредоносных приложений Trojan.MulDrop22.7578 и Trojan.Inject4.57873, осуществлявших его запуск. Вирусная лаборатория «Доктор Веб» локализовала все эти угрозы и справилась с их обезвреживанием.

В то же время выяснилось, что целевая ОС являлась неофициальной сборкой, и вредоносные программы были встроены в нее изначально. Дальнейшее исследование позволило выявить несколько таких зараженных сборок Windows:

- Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 by BoJlIIIebnik [RU, EN].iso

- Windows 10 Pro 22H2 19045.2913 x64 by BoJlIIIebnik [RU, EN].iso

По информации «Доктор Веб», все сборки были доступны для скачивания на одном из торрент-трекеров. В компании при этом не исключают, что злоумышленники используют и другие сайты для распространения инфицированных образов системы.

Вредоносные программы в этих сборках расположены в системном каталоге:

- \Windows\Installer\iscsicli.exe (Trojan.MulDrop22.7578)

- \Windows\Installer\recovery.exe (Trojan.Inject4.57873)

- \Windows\Installer\kd_08_5e78.dll (Trojan.Clipper.231)

Инициализация стилера происходит в несколько стадий. На первом этапе через системный планировщик задач запускается вредоносная программа Trojan.MulDrop22.7578: %SystemDrive%\Windows\Installer\iscsicli.exe. Ее задача — смонтировать системный EFI-раздел на диск M:\, скопировать на него два других компонента, после чего удалить оригиналы троянских файлов с диска C:\, запустить Trojan.Inject4.57873 и размонтировать EFI-раздел.

В свою очередь, Trojan.Inject4.57873 с использованием техники Process Hollowing внедряет Trojan.Clipper.231 в системный процесс %WINDIR%\\System32\\Lsaiso.exe, после чего стилер начинает работать в его контексте, пояснили эксперты «Доктор Веб».

Получив управление, Trojan.Clipper.231 приступает к отслеживанию буфера обмена и подменяет скопированные адреса криптокошельков на адреса, заданные злоумышленниками. При этом у него имеется рад ограничений. Во-первых, выполнять подмену он начинает только при наличии системного файла %WINDIR%\\INF\\scunown.inf. Во-вторых, троян проверяет активные процессы. Если он обнаруживает процессы ряда опасных для него приложений, то подмену адресов криптокошельков не производит.

| | Внедрение вредоносных программ в EFI-раздел компьютеров как вектор атаки по-прежнему встречается весьма редко. Поэтому выявленный случай представляет большой интерес для специалистов по информационной безопасности, — отметили в «Доктор Веб». | |

В компании рекомендуют пользователям скачивать только оригинальные ISO-образы операционных систем и только из проверенных источников, таких как сайты производителей.

Уязвимость SymStealer поставила под удар каждого пользователя Google Chrome

13 марта 2023 года стало известно о том, что команда Imperva Red в конце 2022 года обнаружила в браузере Google Chrome уязвимость, которая отслеживается под идентификатором CVE-2022-3656. На момент, когда уязвимость была активна, она затрагивала свыше 2,5 миллиардов пользователей Chrome и позволяла злоумышленникам украсть конфиденциальные файлы, такие как криптокошельки и учётные данные облачного провайдера.

Уязвимость была обнаружена в ходе проверки способов взаимодействия браузера с файловой системой, в частности поиска общих уязвимостей, связанных с тем, как браузеры обрабатывают символические ссылки. Символические ссылки (symlink) представляют собой тип файла, который указывает на другой файл или каталог, что позволяет операционной системе обрабатывать связанный файл или каталог, как если бы он находился в расположении символической ссылки. Это может быть полезно для создания ярлыков, перенаправления путей к файлам или более гибкой организации файлов.

Однако символические ссылки также могут создавать уязвимости, если они не обрабатываются должным образом. В случае уязвимости CVE-2022-3656 браузер неправильно проверял, указывает ли символическая ссылка на место, доступ к которому не предполагается, что позволяло украсть конфиденциальные файлы.

Злоумышленник может создать поддельный веб-сайт, предлагающий, например, услугу криптокошелька. А в процессе создания кошелька попросить скачать на компьютер так называемые «ключи восстановления». Эти ключи на самом деле будут zip-файлом, содержащим символическую ссылку на конфиденциальный файл или папку на компьютере пользователя, например учётные данные облачного провайдера. Когда пользователь разархивирует и загрузит ключи восстановления обратно на веб-сайт, символическая ссылка будет обработана, и злоумышленник получит доступ к нужному конфиденциальному файлу. Пользователь может даже не осознавать, что что-то не так, поскольку веб-сайт может выглядеть вполне законным, а процесс загрузки и выгрузки ключей восстановления — нормальная практика для криптовалютных кошельков.

Google полностью устранила уязвимость символических ссылок в Chrome версии 108. Чтобы защитить свои криптоактивы, важно поддерживать программное обеспечение в актуальном состоянии, избегать загрузки сомнительных файлов или перехода по ссылкам из ненадежных источников[2].

Обновлённый пакистанский троян ReverseRAT нацелен на госучреждения Индии

ИБ-компания ThreatMon обнаружила целевую фишинговую кампанию, нацеленную на правительственные учреждения Индии, которая приводит к развертыванию обновленной версии RAT-трояна ReverseRAT. Специалисты ThreatMon приписали эту активность группировке SideCopy. Об этом стало известно 21 февраля 2023 года.

SideCopy — хакерская группа пакистанского происхождения, которая пересекается с другим субъектом угроз под названием Transparent Tribe. Она названа так потому, что имитирует цепочки заражения SideWinder для доставки собственного вредоносного ПО. SideCopy впервые была замечена в 2021 году во время развертывания ReverseRAT в атаках на правительства и энергетические компании в Индии и Афганистане.

Обнаруженная кампания SideCopy использует программу для двухфакторной аутентификации Kavach, которое используется индийскими госслужащими. Цепочка заражения начинается с фишингового письма, содержащего документ Word с поддержкой макросов («Cyber Advisory 2023.docm»).

Файл имитирует рекомендацию Министерства связи Индии об угрозах на устройства Android и реагирование на них («Android Threats and Prevention»). Кроме того, большая часть контента была скопирована из реального предупреждения Министерства.

После открытия файла и включения макросов выполняется вредоносный код, который приводит к развертыванию ReverseRAT в скомпрометированной системе. Как только ReverseRAT получает постоянство, он перечисляет устройства жертвы, собирает данные, шифрует их с помощью RC4 и отправляет их на сервер управления и контроля (C2, C&C). Бэкдор ожидает выполнения команд на целевой машине, и некоторые из его функций включают создание снимков экрана, загрузку и выполнение файлов, а также эксфильтрацию файлов на сервер C2.

Бэкдор ReverseRAT впервые был обнаружен в 2021 году компанией Black Lotus Labs. Тогда эксперты пояснили, что операторы трояна нацелены на правительственные и энергетические организации в регионах Южной и Центральной Азии.

С 2020 года SideWinder, с которой связана группа SideCopy, совершила серию из 1000 атак , применяя все более изощренные методы кибератак. В 2022 году «Лаборатория Касперского» рассказала о целях SideWinder – военных и правоохранительных органах Пакистана, Бангладеш и других стран Южной Азии. Считается, что группировка связана с правительством Индии, но ЛК утверждает, что группировка не относится к какой-либо стране[3].

2022

Linux-бэкдор взламывает сайты под управлением WordPress

Компания «Доктор Веб» выявила троянскую программу для ОС Linux, которая взламывает сайты на базе CMS WordPress через эксплуатацию 30 уязвимостей в ряде плагинов и тем оформления для этой платформы. Подробнее здесь.

Распространение трояна Godfather по всему миру

21 декабря 2022 года в компании Group-IB сообщили о распространении нового банковского трояна по всему миру - Godfather. Он атакует пользователей финансовых сервисов. Подробнее здесь.

Троян Qakbot распространяется внутри SVG-изображений

Исследователи кибербезопасности из Cisco Talos обнаружили, что операторы Qakbot распространяют вредоносное ПО с помощью SVG-изображений, встроенных в HTML-вложения электронной почты. Об этом стало известно 15 декабря 2022 года.

Такой метод распространения называется HTML Smuggling (Контрабанда HTML) — он использует функции HTML и JavaScript для запуска закодированного вредоносного кода, содержащегося во вложении-приманке, и доставки полезной нагрузки на компьютер жертвы.

В цепочке атак JavaScript-сценарий вставляется внутрь SVG-изображения и выполняется, когда получатель письма запускает HTML-вложение. После запуска скрипт создаёт вредоносный ZIP-архив и предоставляет пользователю диалоговое окно для сохранения файла.

ZIP-архив также защищен паролем, который отображается в HTML-вложении, после чего извлекается ISO-образ для запуска трояна Qakbot.

Как сообщили специалисты из компании Sophos, Qakbot собирает большой спектр информации профиля с зараженных систем, включая сведения о всех настроенных учетных записях пользователей, разрешениях, установленном программном обеспечении, запущенных службах и пр[4].

Harly — троян-подписчик в Google Play

Исследователи «Лаборатории Касперского» сообщили о трояне Harly, активном с 2020 года. Согласно отчету, вредоносом заражено по меньшей мере 190 приложений, у которых суммарно 4.8 миллиона скачиваний. Однако жертв может быть гораздо больше. Об этом стало известно 27 сентября 2022 года.

Чтобы обмануть пользователей, операторы Harly используют стратегию трояна Jocker – загружают из Google Play легитимные приложения, встраивают в них вредоносный код и выгружают их обратно под другим именем. При этом, чтобы не вызывать подозрений, разработчики оставляют приложениям их функционал.

Однако, у Harly и Jocker есть отличие: первый троян содержит всю полезную нагрузку внутри приложения и различными способами расшифровывают ее для запуска, а второй – многоуровневый загрузчик, получающий полезную нагрузку с серверов злоумышленников.

После запуска приложения, зараженного Harly, происходит загрузка подозрительной библиотеки в которой происходит расшифровка файла из ресурсов приложения. После расшифровки троян собирает информацию об устройстве пользователя, в особенности о мобильной сети. Телефон пользователя переключается на мобильную сеть, после чего троян запрашивает у командного сервера конфигурацию и список подписок, которые необходимо оформить.

Затем Harly в невидимом окне открывает адрес подписки, с помощью инъекции JS-скриптов вводит номер телефона пользователя, нажимает нужные кнопки и подставляет проверочный код, извлеченный из пришедшего на телефон SMS. В результате без ведома пользователя на него оформляется подписка.

Еще одна интересная особенность Harly — он умеет оформлять подписки, защищенные не только SMS-кодом, но и телефонным звонком: троян совершает звонок по определенному номеру, подтверждая оформление подписки.

Чтобы не стать жертвой таких приложений, эксперты рекомендуют пользователям смотреть на отзывы о приложениях перед загрузкой[5].

Разработчик RAT-трояна выложил его исходный код на GitHub

Исследователи SafeBreach Labs проанализировали обновленную кампанию, нацеленную на разработчиков, говорящих на фарси. Злоумышленники использовали документ Microsoft Word, который включал эксплойт Microsoft Dynamic Data Exchange (DDE) вместе с ранее неизвестным трояном удаленного доступа RAT, отслеживаемым SafeBreach Labs как CodeRAT. Примечательно, что эксперты смогли идентифицировать разработчика CodeRAT, который решил опубликовать исходный код CodeRAT в своей общедоступной учетной записи GitHub. Об этом стало известно 5 сентября 2022 года

CodeRAT позволяет оператору отслеживать активность жертвы в соцсетях и на локальных компьютерах, поддерживая 50 команд, включая:

- создание снимков экрана;

- копирование буфера обмена;

- завершение процессов;

- анализ использования графического процессора;

- загрузку, выгрузку и удаление файлов;

- мониторинг запущенных процессов;

- выполнение программ.

Также вредоносное ПО может отслеживать:

- электронную почту;

- документы Microsoft Office;

- базы данных;

- социальные сети;

- игры;

- интегрированные среды разработки (IDE) для Windows и Android;

- порносайты.

CodeRAT также отслеживает большое количество заголовков окон браузера, 2 из которых особены для иранских жертв – известный иранский сайт электронной коммерции и веб-мессенджер на фарси.

Эксперты считают, что CodeRAT представляет собой шпионское ПО, используемое иранским правительством. По словам исследователей, отслеживание посещений порносайтов, использование инструментов анонимного просмотра и активности в соцсетях делает CodeRAT разведывательным инструментом, используемый злоумышленником, связанным с правительством.

CodeRAT может работать в скрытом режиме, избегая отправки данных. Вредоносное ПО не использует выделенный C&C-сервер, вместо этого оно загружает данные на анонимный общедоступный сайт. CodeRAT ограничивает свое использование до 30 дней, чтобы избежать обнаружения. Он также использует веб-сайт HTTP Debugger в качестве прокси для связи со своим C&C-каналом в Telegram.

Исследователи также обнаружили доказательства того, что имена нападавших могут быть Мохсен и Сиавахш, которые являются распространенными персидскими именами.

По словам ученых, их цель — повысить осведомленность об этом обновленном типе вредоносного ПО, использующего относительно обновленный метод использования сайта для анонимной отправки файлов в качестве C&C-сервера. Эксперты также планируют предупредить сообщество разработчиков о том, что они особенно уязвимы для этой атаки[6].

Дроппер BugDrop заражает Android-устройства опасным трояном Xenomorph

Исследователи из ThreatFabric обнаружили ранее неизвестный троян-дроппер для Android , который в агусте 2022 года находится в стадии разработки. Вредонос пытается проникнуть на Android-устройства с помощью техники, которая ранее не встречалась специалистам, а затем заразить жертву опасным трояном Xenomorph. Об этом стало известно в августе 2022 года. Подробнее здесь.

Российские компании атакует троян-«шпион», источник неизвестен

Антивирусный вендор MalwareBytes 3 августа 2022 года сообщил о серии кибератак, направленных на российские организации. В частности, злоумышленники атаковали «Объединённую Авиастроительную Корпорацию» (ОАК) с помощью RAT-троянца WoodyRat.

RAT - это сокращение от Remote Administration Tool или Remote Access Tool (инструмент удалённого доступа или администрирования). Так обычно называют троянцы, используемые для обеспечения стабильного удалённого доступа в сети целевых организаций.

MalwareBytes утверждает, что в атаках использовался WoodyRat - многофункциональный троянец, который распространяется либо в виде архивов, либо в виде вредоносных документов Microsoft Office, пытающихся эксплуатировать уязвимость Follina.

Follina была выявлена в Microsoft Support Diagnostic Tool (MSDT) весной 2022 года, её эксплуатация производится с помощью документов Microsoft Office.[7] Эта уязвимость позволяет удаленно выполнять код в системах Windows, причем, как пишет издание SecureList «Лаборатории Касперского», в отдельных случаях атака могла быть успешной даже если жертва не открывала документ, а лишь использовала функцию предварительного просмотра в Проводнике, или же открывала его в защищенном режиме.[8]

Как утверждается в публикации MalwareBytes, вредонос Woody Rat активен уже не менее года, однако использовать уязвимость Follina злоумышленники начали только после того, как информация о ней была опубликована.

Атаки с использованием архивов и с использованием документов с уязвимостью Follina различались между собой.

Активный вредоносный компонент - исполняемый файл - может рассылаться с помощью спиэр-фишинговых писем с вложениями в виде файлов ZIP и названиями anketa_brozhik.doc.zip или zayavka.zip. Архивы содержат исполняемые файлы .EXE с теми же названиями, что и у архива.

В случае использования уязвимости Follina, злоумышленники применяют файлы DOCX с названиями вроде «Памятка.docx» - это может быть вполне невинно выглядящая памятка по информационной безопасности с типичными рекомендациями для сотрудников. Но при этом документ содержит вредоносный компонент, позволяющий незаметно загрузить и запустить исполняемый файл.

Проникнув на машину, вредонос начинает обмениваться данными с контрольным сервером, причём всё пересылаемой шифруется с помощью комбинации алгоритмов RSA-4096 и AES-CBC. Как установили исследователи, на контрольный сервер направляются данные об архитектуре и операционной системе заражённой машины, о наличии антивирусов, информация о .NET, PowerShell и Python, а также о подключённых накопителях данных, список активных процессов, список аккаунтов и их привилегий и так далее.

Вредонос способен обнаруживать шесть антивирусов, в том числе, разработки «Лаборатории Касперского» и «Доктор Веб», а также Avast, AVG, ESET и Sophos.

Судя по командам, которые поддерживает вредонос, он способен загружать, запускать, выгружать и удалять произвольные файлы в заражённой системе, делать скриншоты, создавать новые процессы и производить инъекцию в уже существующие.

Для обмена данными с контрольным сервером вредонос формирует два различных потока, после чего устраняет с жёсткого диска свои файлы.[9]

В MalwareBytes утверждают, что не могут проассоциировать атаку ни с кем из известных хакерских группировок. Исторически российские учреждения подвергались атакам со стороны китайских и северокорейских APT, однако кто действует в данном случае, остаётся загадкой.[10]

Любопытно, что злоумышленники разместили контрольный сервер вредоноса в домене fns77.ru. Это явная попытка выдать его за официальный ресурс. На самом деле, Федеральная налоговая служба использует уже только домены в зоне gov.ru. 77 - это код Москвы в налоговых документах и первые две цифры в кодах московских налоговых инспекций. Злоумышленники, очевидно, знают об этом.

В приведённом в публикации MalwareBytes скриншоте «Памятки об информационной безопасности» не видно серьёзных языковых ошибок, которые могли бы выдавать иностранное происхождение текста. Это, впрочем, ничего не значит: злоумышленники вполне могли использовать настоящий документ подобного рода, не меняя в нём ничего.

Примеров спиэр-фишинговых писем, которые получали жертвы, антивирусный вендор не приводит.

| | «Подобные RAT-троянцы используются для максимально адресных, узконаправленных атак, когда злоумышленники точно знают, чего они хотят добиться, - говорит Алексей Водясов, технический директор компании SEQ. - Функциональность вредоносной программы явно шпионская. Но ниоткуда не следует, что её операторами не являются обычные кибернаёмники, работающие на тех, кто больше заплатит». | |

Уничтожен троян FluBot

Европол объявил о уничтожении одного из самых быстро распространяющихся вредоносов – Android-трояна FluBot. Об этом стало известно 1 июня 2022 года.

В операции по уничтожению вредоносного ПО приняли участие 11 стран.

По данным властей, FluBot активно распространялся через текстовые сообщения, похищал пароли, банковские реквизиты и другую конфиденциальную информацию с зараженных смартфонов.

Инфраструктура, поддерживающая троян, была уничтожена голландской полицией в мае, в результате чего вредоносная программа стала неактивной, сообщил Европол.

Впервые FluBot был замечен в декабре 2020 года, когда вредонос успел волной прокатиться по миру, взломав миллионы устройств. Визитной карточкой трояна был его способ распространения – безобидные SMS-сообщения. В них жертву просили перейти по ссылке и установить приложение для отслеживания посылок или прослушивания фальшивого голосового сообщения.

После установки FluBot запрашивал разрешения на доступ к данным устройства. Получив доступ, хакеры похищали учетные данные банковских приложений и криптовалютных счетов жертв, а потом отключали встроенные механизмы безопасности.

Поскольку вредоносная программа могла получить доступ к списку контактов, она распространялась как лесной пожар, отправляя сообщения со ссылками на FluBot всем контактам жертвы.

По данным Европола, специалисты все еще ищут злоумышленников, распространявших FluBot по всему миру.

Не так давно в Финляндии прошла волна заражений FluBot. За 24 часа вредонос успел заразить устройства десятков тысяч жертв[11].

Скрытный Nerbian RAT замечен в атаках по всей Европе

12 мая 2022 года стало известно, что специалисты из Proofpoint предупредили пользователей о появлении трояна удаленного доступа (RAT) под названием Nerbian. RAT написан на языке Go и нацелен на организации в Великобритании, Италии и Испании.

| | «Троян написан на языке программирования Go, не зависящем от ОС, скомпилирован для 64-битных систем и использует несколько процедур шифрования для обхода сетевого анализа», - пишут исследователи. | |

RAT может регистрировать нажатия клавиш, запускать произвольные команды, делать скриншоты и передавать данные на удаленный C&C-сервер. Разработчик трояна пока неизвестен.

Nerbian распространяется с 26 апреля 2022 года через фишинговую рассылку с использованием поддельных писем на тему COVID-19. Количество таких писем не превышает 100, и они замаскированы под письма ВОЗ о мерах безопасности в условиях эпидемии. В письмах жертвам предлагается открыть документ Word с макросом, который в фоновом режиме запускает цепочку заражения.

Специалисты Proofpoint рассказали, что дроппером полезной нагрузки является UpdateUAV.exe - 64-битный исполняемый файл, размером 3,5 МБ и написанный на языке Go (Golang). По данным исследователей, дроппер и вредоносное ПО были разработаны одним автором.

Исследователи Proofpoint заметили в Nerbian множество антианалитических компонентов, усложняющих обратный инжиниринг и проведение антиреверсивных проверок. Защитные компоненты также используются для самоликвидации трояна при обнаружении отладчиков или программ анализа памяти.

Недавно стало известно про другой троян TeaBot, который, по информации специалистов из Proofpoint, атаковал более 400 приложений и заразил миллионы устройств.[12]

В даркнете появился троян для удаленного доступа — Borat

На киберпреступных торговых площадках появился очередной троян для удаленного доступа (RAT) под названием Borat, предлагающий простые в использовании функции для проведения DDoS-атак, обхода UAC и установки программ-вымогателей.

Borat позволяет удаленным злоумышленникам получить полный контроль над мышью и клавиатурой своей жертвы, получить доступ к файлам, сетевым точкам и скрыть любые признаки своего присутствия. Вредоносное ПО также позволяет своим операторам выбирать параметры компиляции для создания небольших полезных нагрузок для узкоспециализированных атак.

Неясно, продается ли Borat RAT за определенную цену или свободно распространяется среди киберпреступников, но специалисты из компании Cycle сообщили , что вредонос поставляется в виде пакета, который включает в себя сборщик, модули вредоносного ПО и сертификат сервера.

Функции Borat включают кейлоггинг, установку программы-вымогателя и автоматическое создание записки с требованием выкупа, проведение DDoS-атак, аудиозапись, запись с web-камеры, запуск скрытого удаленного рабочего стола для выполнения операций с файлами, использование устройств ввода, выполнение кода, запуск приложений, настройка обратного прокси-сервера, сбор базовой информации о системе, внедрение вредоносного кода в легитимные процессы, кражу учетных данных и токена Discord.

По словам экспертов, данные функции делают Borat шпионским ПО и программой-вымогателем, поэтому он представляет собой опасную угрозу[13].

Обнаружены трояны для кражи криптовалют у владельцев мобильных устройств

22 марта 2022 года компания «Доктор Веб» сообщила о распространении троянских программ, созданных для кражи криптовалют у владельцев мобильных устройств. Вредоносные приложения похищают секретные seed-фразы, которые необходимы для доступа к криптокошелькам. При этом риску подвержены пользователи как Android-устройств, так и смартфонов Apple.

По информации компании, обнаруженные троянские приложения скрываются в модифицированных злоумышленниками версиях популярных криптокошельков. На март 2022 года специалисты «Доктора Веб» фиксируют случаи внедрения вредоносного кода в копии таких приложений как imToken, MetaMask, Bitpie и TokenPocket, однако этот список может оказаться шире. Известные модификации выявленных угроз детектируются Dr.Web как трояны из семейств Android.CoinSteal и IPhoneOS.CoinSteal. Среди них — Android.CoinSteal.7, Android.CoinSteal.8, Android.CoinSteal.10, IPhoneOS.CoinSteal.1, IPhoneOS.CoinSteal.2, IPhoneOS.CoinSteal.3 и другие.

Троянские версии криптокошельков распространяются через вредоносные сайты, копирующие внешний вид и функциональность оригинальных веб-ресурсов соответствующих проектов. Адреса таких сайтов также максимально приближены к настоящим, что в сочетании с методами социальной инженерии может увеличить шансы на успешный обман потенциальных жертв.

В зависимости от типа устройства, с которого посещаются поддельные сайты, пользователям предлагается загрузить и установить версию кошелька для соответствующей платформы — Android или iOS. Загрузка Android-версий троянов чаще всего происходит непосредственно с посещенного вредоносного ресурса. При этом владельцы iOS-устройств обычно перенаправляются на другой сайт, оформленный в стиле официального каталога приложений Apple. Это еще один прием злоумышленников, призванный обмануть потенциальных жертв.

Несмотря на то, что в обеих операционных системах установка программ из сторонних источников по умолчанию отключена или не предусмотрена, она по-прежнему возможна. Так, на Android-устройствах для этого достаточно включить необходимую опцию в системных настройках. А в случае устройств компании Apple мошенники применяют механизм установки через специальные профили конфигурации (configuration profiles) и профили обеспечения (provisioning profiles). Такие профили некоторые компании используют, например, для распространения ПО среди своих сотрудников, минуя App Store. При этом для установки не требуется, чтобы iOS-устройства были разблокированы («взломаны») и имели jailbreak. Процесс установки одной из таких вредоносных программ (IPhoneOS.CoinSteal.2 по классификации компании «Доктор Веб») на примере iOS-устройства продемонстрирован на следующем изображении:

Видео установки и работы трояна, а также сравнения его с версией приложения из App Store.

Поскольку трояны являются копиями настоящих приложений с минимальными модификациями, они работают точно так же, как и оригиналы, и по внешним признакам отличить их друг от друга практически невозможно.

После установки троянов вся вредоносная активность проходит незаметно для жертв. Она заключается в краже секретной мнемонической seed-фразы, которая уникальна для каждого криптокошелька и защищает его от доступа посторонних. Фактически, seed-фраза — это аналог мастер-пароля. Получив ее, киберпреступники смогут добраться до хранящейся в кошельке криптовалюты и украсть ее. При этом риску подвержены владельцы как уже имеющихся кошельков, так и вновь создаваемых.

Специалисты компании «Доктор Веб» рекомендуют пользователям устанавливать программы-криптокошельки только из официальных каталогов приложений и не загружать их из сторонних источников. При этом важно обращать внимание на имеющиеся отзывы, а также признаки возможной подделки — отсутствие более старых версий, наличие опечаток в описании, несоответствие скриншотов фактической функциональности.

В связи с возросшими рисками ограничения работы Google Play, App Store и других каталогов ПО в России рекомендуется заранее установить необходимые приложения. Мошенники могут воспользоваться ситуацией с потенциальной блокировкой и начать интенсивнее распространять вредоносные программы под видом оригиналов как через поддельные сайты, так и через другие каналы — например, облачные сервисы и файлообменные сети.

Android-троян TeaBot теперь атакует более 400 приложений

Троян для удаленного доступа (RAT) TeaBot получил обновления, приведшие к росту числа его жертв по всему миру. Об этом стало известно 3 марта 2022 года.

Ранее сследовательская команда компании Cleafy сообщила, что TeaBot теперь атакует более 400 приложений и отказался от смишинга (вид фишинга через SMS) в пользу более продвинутых техник.

Когда TeaBot только появился в начале 2021 года, он распространялся через фишинговые SMS и выдавал себя только за 60 приложений. В июле 2021 года вредонос был настроен для атак на приложения десятков европейских банков.

Затем TeaBot вышел за пределы Европы и стал атаковать пользователей в России, США и Гонконге. Также расширился список приложений, под которые он маскировался, в частности, в него были добавлены криптовалютные биржи и страховые компании.

По словам специалистов Cleafy, вредонос также научился проникать в официальные репозитории Android через приложения-дропперы. В феврале 2022 года эксперты обнаружили в Google Play приложение QR Code & Barcode Scanner, доставлявшее TeaBot на устройства пользователей через поддельные обновления.

Разработчики вредоносного ПО часто публикуют легитимное приложение в официальный репозиторий, проходят все проверки безопасности, а после того, как оно наберет солидную пользовательскую базу, развертывают обновление, превращающее безобидное приложение в вредоносное.

После установки на устройстве TeaBot сначала использует сервисы Android Accessibility service, запрашивая разрешения на действия, позволяющие ему записывать нажатия клавиш и удаленно взламывать устройство. Более того, TeaBot способен делать скриншоты и осуществлять мониторинг экрана с целью кражи учетных данных и кодов двухфакторной аутентификации[14].

2021

В каталоге приложений AppGallery обнаружены десятки игр со встроенным трояном

23 ноября 2021 года компания «Доктор Веб» сообщила об обнаружении в каталоге AppGallery десятков игр со встроенным в них трояном Android.Cynos.7, который собирает информацию о мобильных номерах пользователей. Опасные игры установили по меньшей мере 9 300 000 владельцев Android-устройств. Подробнее здесь.

Avast: эволюционировавший банковский троян Ursnif атакует пользователей по всему миру

Исследователи Avast Threat Labs, подразделения компании Avast, представителя в области цифровой безопасности и решений защиты, обнаружили, что эволюционировавший банковский троян Ursnif продолжает атаковать пользователей по всему миру. Уже несколько лет он распространяется через фишинговые письма, написанные на разных языках. Об этом компания сообщила 9 марта 2021 года.

В отличие от других троянов, Ursnif устанавливается на устройство жертвы после скачивания ею бэкдора, позволяя неавторизованным пользователям обойти привычные защитные механизмы и получить высокий уровень доступа к компьютерной системе, сети или программам. Ursnif представляет собой так называемое «бесфайловое вредоносное ПО» — это продвинутая программа, которая почти не оставляет следов в системе. Поскольку Ursnif устанавливается после бэкдора и для активации должен получить информацию через C&C-сервер, он может часами оставаться незамеченным, пока в итоге не начнет вредоносную деятельность.

Ursnif может не только украсть банковские данные, но и получить доступ к некоторым электронным письмам и браузерам, а также добраться до криптовалютного кошелька.

| | Механизмы скрытного обхода инструментов безопасности были сделаны довольно изобретательно. Это может оказаться особенно эффективной тактикой против устройств, которые не имеют усиленных уровней безопасности, например, детектирования подозрительного поведения, – отмечает Михал Салат, директор департамента по исследованию угроз Avast. – Эти атаки еще раз доказывают, что человек – самое слабое звено в системе. Необходимо помнить о том, что открывать письма с вложением от неизвестных отправителей и нажимать на ссылки – опасно. Если пользователь уже совершил ошибку и открыл письмо, поможет только отключение макроса в документе. | |

В процессе анализа исследователи Avast обнаружили банковские реквизиты, платежную информацию, логины, пароли и данные кредитных карт, которые, как выяснилось, были украдены операторами Ursnif. Главной целью Ursnif стали итальянские банки: злоумышленники атаковали более 100 банков; и более 1700 банковских данных похитил один сервис платежей. Полученная информация помогла исследователям Avast защитить жертв Ursnif и пользователей, которые могут столкнуться с ним в будущем.

Команда исследователей сообщила об атаках банкам и платежным сервисам, которых удалось идентифицировать, а также государственным службам, обрабатывающим финансовую информацию. Затронутые атаками компании предприняли все необходимые действия для защиты клиентов и ликвидации ущерба, нанесенного деятельностью Ursnif.

Avast верит в то, что подобное информирование поможет сделать Интернет безопаснее.

2020

Публикация исходного кода трояна Cerberus в даркнете

В середине сентября 2020 года на хакерских форумах в даркнете появился исходный код банковского трояна Cerberus. Его создатели планировали выручить $100 тыс., однако покупатель не нашелся. Подробнее здесь.

Изучены трояны, применявшиеся в ходе ATP-атак на госучреждения Казахстана и Киргизии

В марте 2019 года в компанию «Доктор Веб» обратился клиент из государственного учреждения Республики Казахстан по вопросу наличия вредоносного ПО на одном из компьютеров корпоративной сети. Об этом «Доктор Веб» сообщил TAdviser 22 июля 2020 года. Это обращение послужило поводом к началу расследования, по результатам которого специалисты компании обнаружили и впервые описали группу троянских программ, использующихся для полномасштабной целевой атаки на учреждение. Кроме того, в феврале 2020 года в «Доктор Веб» обратились представители госучреждения Киргизской Республики с признаками заражения корпоративной сети.

Учитывая, что несанкционированное присутствие в обеих инфраструктурах продолжалось на протяжении как минимум трех лет, а также то, что при изучении отчетов с серверов были выявлены совершенно разные семейства троянских программ, в компании «Доктор Веб» допускают, что за этими атаками могут стоять сразу несколько хакерских групп. При этом некоторые из использованных троянов хорошо известны: часть из них является эксклюзивными инструментами известных APT-групп, другая часть — используется различными APT-группами Китая. Подробнее здесь.

Avast: троян HiddenAds встречается в Google Play Store в 47 приложениях, имитирующих игры

26 июня 2020 года стало известно, что Avast, компания в области цифровой безопасности и решений защиты, обнаружила в Google Play Store 47 приложений-игр, являющихся частью семейства троянов HiddenAds. Специалисты Avast уже сообщили представителям Google Play Store о найденных приложениях, но на 26 июня 2020 года некоторые приложения все еще доступны в магазине Google Play. Подробнее здесь.

2019

Троян Casbaneiro охотился за криптовалютой бразильских и мексиканских пользователей

Международная компания ESET изучила семейство банковских троянов Casbaneiro. Об этом стало известно 10 октября 2019 года. Вредоносная программа охотилась за криптовалютой бразильских и мексиканских пользователей.

Во время исследования эксперты ESET обнаружили, что Casbaneiro имеет похожий функционал с другим семейством банковских троянов, Amavaldo. Вредоносные программы применяют один и тот же криптографический алгоритм и распространяют похожую зловредную утилиту для почты.

Как и Amavaldo, троян Casbaneiro использует всплывающие окна и формы для обмана жертв. Такие методы социальной инженерии направлены на первичные эмоции — человека срочно, без раздумий заставляют принять решение. Поводом может быть обновление ПО, верификация кредитной карты или запрос из банка.

После заражения Casbaneiro ограничивает доступ к различным банковским сайтам, а также следит за нажатием клавиш и делает снимки экрана. Кроме того, троян отслеживает буфер обмена — если малварь видит личные данные криптовалютного кошелька, то заменяет адрес получателя на кошелек мошенника.

Семейство Casbaneiro применяет множество сложных алгоритмов для маскировки кода, расшифровки скачанных компонентов и данных конфигураций. Основной способ распространения Casbaniero — вредоносная фишинговая рассылка, как и у Amavaldo.

Особенностью трояна стало то, что операторы Casbaneiro тщательно старались скрыть домен и порт C&C-сервера. Его прятали в самых разных местах — в поддельных записях DNS, в онлайн-документах Google Docs и даже на фальшивых сайтах разных учреждений. Интересно, что иногда злоумышленникам удавалось спрятать следы управляющего сервера и на официальных сайтах, а также в описаниях видео на YouTube[15].

Обнаружение вредоносной копии сайта ФССП России

8 октября 2019 года стало известно о том, что специалисты вирусной лаборатории «Доктор Веб» обнаружили вредоносную копию сайта Федеральной службы судебных приставов (ФССП) России. Хакеры используют сайт-подделку для заражения пользователей троянцем Trojan.DownLoader28.58809.

Как сообщалось, копия сайта ФССП России была обнаружена специалистами по адресу 199.247.***.***. Внешне подделка почти не отличается от оригинала, но, в отличие от официального сайта, на ней некорректно отображаются некоторые элементы.

При попытке перейти по некоторым ссылкам на сайте, пользователь будет перенаправлен на страницу с предупреждением о необходимости обновить Adobe Flash Player. Одновременно с этим на устройство пользователя загрузится .exe файл, при запуске которого будет установлен Trojan.DownLoader28.58809.

Этот троянец устанавливается в автозагрузку в системе пользователя, соединяется с управляющим сервером и скачивает другой вредоносный модуль – Trojan.Siggen8.50183. Кроме этого, на устройство пользователя скачивается файл, имеющий действительную цифровую подпись Microsoft и предназначенный для запуска основной вредоносной библиотеки. После чего Trojan.Siggen8.50183 собирает информацию о системе пользователя и отправляет ее на управляющий сервер. После установки троянец будет всегда запущен на устройстве пользователя и сможет выполнять различные действия по команде от управляющего сервера.

Запустившись на устройстве жертвы, троянец может:

- получить информацию о дисках;

- получить информацию о файле;

- получить информацию о папке (узнать количество файлов, вложенных папок и их размер);

- получить список файлов в папке;

- удалить файлы;

- создать папку;

- переместить файл;

- запустить процесс;

- остановить процесс;

- получить список процессов.

Согласно данным на октябрь 2019 года, хакеры еще не запускали масштабные вирусные кампании с использованием сайта-подделки, но он мог использоваться в атаках на отдельных пользователей или организации.

Все версии этого троянца детектируются и удаляются антивирусом Dr.Web антивирус.

Android-троян Fanta своровал в России 35 млн руб. Под прицелом — пользователи Avito

17 сентября 2019 года компания Group-IB сообщила, что её специалисты зафиксировали кампанию Android-трояна FANTA, атакующего клиентов 70 банков, платежных систем, web-кошельков в России и странах СНГ. Троян нацелен на пользователей, размещающих объявления о купле-продаже на интернет-сервисе Avito. Только с начала 2019 года потенциальный ущерб от FANTA в России составил не менее 35 млн руб.

Несмотря на то, что различные вариации Android-троянов семейства Flexnet известны с 2015 года, и подробно изучены, сам троян и связанная с ним инфраструктура постоянно развиваются: злоумышленники разрабатывают новые эффективные схемы распространения, добавляют функциональные возможности, позволяющие эффективнее воровать деньги с зараженных устройств и обходить средства защиты.

Зафиксированная кампания использует качественные фишинговые страницы под популярный интернет-сервис Avito и нацелена на пользователей, размещающих объявления о купле-продаже. Схема работает так: спустя некоторое время после публикации продавец получает именное SMS о «переводе» на его счет необходимой суммы — полной стоимости товара. Детали платежа ему предлагается посмотреть по ссылке.

Довольный продавец кликает на ссылку: открывается фишинговая страница, подделанная под реальную страницу Avito, уведомляющая продавца о совершении покупки и содержащая описание его товара и суммы, полученной от «продажи» товара. После клика на кнопку «Продолжить» на телефон пользователя загружается вредоносный APK FANTA, замаскированный под приложение Avito. Такая маскировка усыпляет бдительность пользователя и он устанавливает вредоносное приложение. Получение данных банковских карт осуществляется стандартным для Android-троянов образом: пользователю демонстрируются фишинговые окна, маскирующиеся под легитимные мобильные приложения банков, куда жертва сама вводит данные своей банковской карты.

Нынешняя кампания нацелена на русскоязычных пользователей, большая часть зараженных устройств находится в России, небольшое количество — зафиксировано на Украине, а также в Казахстане и Беларуси.

FANTA анализирует, какие приложения запускаются на зараженном устройстве. При открытии целевого приложения — троян демонстрирует фишинговое окно поверх всех остальных, которое представляет собой форму для ввода информации о банковской карте. Пользователю необходимо ввести следующие данные: номер карты, срок действия карты, CVV, имя держателя карты (не для всех банков).

Исследуя троян, было обнаружено, что кроме демонстрации заранее заготовленных фишинговых страниц, Fanta также читает текст уведомлений около 70 приложений банков, систем быстрых платежей и электронных кошельков.

Проанализированные специалистами Group-IB Threat Hunting Intelligence фишинговые страницы под интернет-сервис для размещения объявлений Avito, указывают на то, что они готовились целенаправленно под конкретную жертву.

При исследовании трояна обнаружено, что помимо Avito, разработчики FANTA нацелены на пользователей порядка 30 различных интернет-сервисов, включая AliExpress, Юла, Pandao, Aviasales, Booking, Trivago, а также такси и каршеринговых служб и тд.

FANTA работает на всех версиях Android не ниже 4.4. Как и другие андроид-трояны, FANTA способна читать и отправлять SMS, совершать USSD-запросы, демонстрировать собственные окна поверх приложений. Однако в зафиксированной кампании мобильный троян начал использовать AccessibilityService (сервис для людей с ограниченными возможностями), что позволяет ему читать содержимое уведомлений других приложений, предотвращать обнаружение и остановку исполнения трояна на зараженном устройстве.

Троян «проверяет» тип устройства, после чего выводит на экран смартфона пользователя сообщение якобы о системном сбое. После этого пользователю демонстрируется окно «Безопасность системы» — запрос предоставление прав для использования AccessibilityService. После получения прав приложение уже без посторонней помощи получает права и на другие действия в системе, эмулируя нажатия клавиш пользователя.

Важной функцией FANTA, которой создатели уделили особое внимание, является обход на Android-смартфоне антивирусных средств. Так троян препятствует запуску пользователем приложений: Clean, Meizu Applicatiom Permission Management, MIUI Security, Kaspersky Antivirus AppLock & Web Security Beta, Mobile AntiVirus Security PRO, AVG Protection для Xperia, Samsung Smart Manager, Dr.Web антивирус Mobile Control Center, Dr.Web антивирусSecurity Space Life, Kaspersky Internet Security и другие.

| | «Поводом для этого исследования послужил реальный кейс: специалист по информационной безопасности, опубликовавший объявление на Avito, получил подозрительное СМС. Он сразу переслал его команде Group-IB Threat Hunting Intelligence, которая в ходе исследования выявила масштабную кампанию Android-трояна FANTA. Однако далеко не все истории заканчиваются так удачно, поэтому мы рекомендуем пользователям регулярно устанавливать обновления ОС Android, не переходить по подозрительным ссылкам, полученным в СМС-сообщениях, не посещать подозрительные ресурсы и не скачивать оттуда файлы, а также не устанавливать приложения из неофициальных источников. Что касается банков и вендоров мобильных приложений, на которые нацелено это семейство Android-троянов, мы можем порекомендовать использование систем для проактивного предотвращения банковского мошенничества на всех устройствах (смартфон, планшет, ноутбук, ПК) через любые каналы взаимодействия с банком (мобильное приложение, онлайн-банкинг и др)», | |

Банковский троян Amavaldo использует снимки экрана для хищения информации

8 августа 2019 года международная антивирусная компания ESET сообщила, что изучила ряд банковских троянов, которые атакуют пользователей Латинской Америки.

Эти вредоносные программы имеют ряд схожих признаков: они написаны на Delphi, содержат функционал бэкдоров, состоят из нескольких компонентов, маскируются под легитимные документы и ПО, а также нацелены на испано- и португалоговорящие страны Латинской Америки.

Для атаки злоумышленники применяют социальную инженерию: вредоносные программы детектируют открытые окна на устройстве жертвы. Обнаружив открытый банковский сайт, показывают пользователю требование срочно ввести информацию о кредитной карте или банковском счете. Введенная в поддельные окна информация отправляется на сервер злоумышленников.

В ходе исследования эксперты ESET детально изучили типичный для этой группы банковский троян Amavaldo. Он может делать снимки экрана, предоставляет злоумышленникам доступ к веб-камере жертвы, фиксирует нажатие клавиш, загружает и запускает программы, ограничивает доступ к банковским сайтам и др.

Amavaldo собирает данные о компьютере, а также о методах защиты онлайн-платежей и банковских приложений (например, проверяет наличие антивируса с такими функциями).

Особенно примечателен вектор атаки этого трояна. Обнаружив открытый сайт банка, Amavaldo делает скриншот рабочего стола, который затем используется для имитации фона. Далее пользователю показывается всплывающее окно, куда от него требуют ввести банковские данные.

Таким образом жертва не может взаимодействовать с любыми элементами статичного фона, активным остается только это окно. Преступники даже отключают некоторые комбинации клавиш, чтобы пользователь не смог переключиться на другой процесс.

Троянца-кликера из каталога Google Play установили почти 102 млн. пользователей Android

8 августа 2019 года «Доктор Веб» сообщил, что троянца-кликера из каталога Google Play установили почти 102 000 000 пользователей Android.

Троянцы-кликеры — распространенные вредоносные программы для накрутки посещений веб-сайтов и монетизации онлайн-трафика. Они имитируют действия пользователей на веб-страницах, нажимая на расположенные на них ссылки и другие интерактивные элементы.

Троянец представляет собой вредоносный модуль, который по классификации Dr.Web получил имя Android.Click.312.origin. Он встроен в обычные приложения — словари, онлайн-карты, аудиоплееры, сканеры штрих-кодов и другое ПО. Все эти программы работоспособны, и для владельцев Android-устройств выглядят безобидными. Кроме того, при их запуске Android.Click.312.origin начинает вредоносную деятельность лишь через 8 часов, чтобы не вызвать подозрений у пользователей.

Начав работу, троянец передает на управляющий сервер следующую информацию о зараженном устройстве:

- производитель и модель;

- версия ОС;

- страна проживания пользователя и установленный по умолчанию язык системы;

- идентификатор User-Agent;

- наименование мобильного оператора;

- тип интернет-соединения;

- параметры экрана;

- временная зона;

- информация о приложении, в которое встроен троянец.

В ответ сервер отправляет ему необходимые настройки. Часть функций вредоносного приложения реализована с использованием рефлексии, и в этих настройках содержатся имена методов и классов вместе с параметрами для них. Эти параметры применяются, например, для регистрации приемника широковещательных сообщений и контент-наблюдателя, с помощью которых Android.Click.312.origin следит за установкой и обновлением программ.

При инсталляции приложения или скачивании apk-файла клиентом Play Маркет троянец передает на управляющий сервер информацию об этой программе вместе с некоторыми техническими данными об устройстве. В ответ Android.Click.312.origin получает адреса сайтов, которые затем открывает в невидимых WebView, а также ссылки, которые он загружает в браузере или каталоге Google Play.

Таким образом, в зависимости от настроек управляющего сервера и поступающих от него указаний троянец может не только рекламировать приложения в Google Play, но и незаметно загружать любые сайты, в том числе с рекламой (включая видео) или другим сомнительным содержимым. Например, после установки приложений, в которые был встроен этот троянец, пользователи жаловались на автоматические подписки на дорогостоящие услуги контент-провайдеров.

Специалистам «Доктор Веб» не удалось воссоздать условия для загрузки троянцем таких сайтов, однако потенциальная реализация этой мошеннической схемы в случае с Android.Click.312.origin достаточно проста. Поскольку троянец сообщает управляющему серверу информацию о типе текущего интернет-соединения, то при наличии подключения через сеть мобильного оператора сервер может передать команду на открытие веб-сайта одного из партнерских сервисов, поддерживающих технологию WAP-Сlick. Эта технология упрощает подключение различных премиальных сервисов, однако часто применяется для незаконной подписки пользователей на премиум-услуги. Указанную проблему компания освещала в 2017 и 2018 годах. В некоторых случаях для подключения ненужной услуги не требуется подтверждение пользователя — за него это сможет сделать скрипт, размещенный на той же странице, или же сам троянец. Он и «нажмет» на кнопку подтверждения. А поскольку Android.Click.312.origin откроет страницу такого сайта в невидимом WebView, вся процедура пройдет без ведома и участия жертвы.

Вирусные аналитики «Доктор Веб» выявили 34 приложения, в которые был встроен Android.Click.312.origin. Их установили свыше 51 700 000 пользователей. Кроме того, модификацию троянца, получившую имя Android.Click.313.origin, загрузили по меньшей мере 50 000 000 человек. Таким образом, общее число владельцев мобильных устройств, которым угрожает этот троянец, превысило 101 700 000. Ниже представлен список программ, в которых был найден этот кликер:

- GPS Fix

- QR Code Reader

- ai.type Free Emoji Keyboard

- Cricket Mazza Live Line

- English Urdu Dictionary Offline - Learn English

- EMI Calculator - Loan & Finance Planner

- Pedometer Step Counter - Fitness Tracker

- Route Finder

- PDF Viewer - EBook Reader

- GPS Speedometer

- GPS Speedometer PRO

- Notepad - Text Editor

- Notepad - Text Editor PRO

- Who unfriended me?

- Who deleted me?

- GPS Route Finder & Transit: Maps Navigation Live

- Muslim Prayer Times & Qibla Compass

- Qibla Compass - Prayer Times, Quran, Kalma, Azan

- Full Quran MP3 - 50+ Audio Translation & Languages

- Al Quran Mp3 - 50 Reciters & Translation Audio

- Prayer Times: Azan, Quran, Qibla Compass

- Ramadan Times: Muslim Prayers, Duas, Azan & Qibla

- OK Google Voice Commands (Guide)

- Sikh World - Nitnem & Live Gurbani Radio

- 1300 Math Formulas Mega Pack

- Обществознание - школьный курс. ЕГЭ и ОГЭ.

- Bombuj - Filmy a seriály zadarmo

- Video to MP3 Converter, RINGTONE Maker, MP3 Cutter

- Power VPN Free VPN

- Earth Live Cam - Public Webcams Online

- QR & Barcode Scanner

- Remove Object from Photo - Unwanted Object Remover

- Cover art IRCTC Train PNR Status, NTES Rail Running Status

Компания «Доктор Веб» передала информацию об этом троянце в корпорацию Google, после чего некоторые из найденных программ были оперативно удалены из Google Play. Кроме того, для нескольких приложений были выпущены обновления, в которых троянский компонент уже отсутствует. Тем не менее, на момент публикации этой новости большинство приложений все еще содержали вредоносный модуль и оставались доступными для загрузки.

Вирусные аналитики рекомендуют разработчикам ответственно выбирать модули для монетизации приложений и не интегрировать сомнительные SDK в свое ПО.

Троян-бэкдор маскируется под ПО для обновления графического интерфейса OpenGL ES

12 июля 2019 года компания «Доктор Веб» сообщила, что выявила в Google Play троянец-бэкдор, который выполняет команды злоумышленников, позволяет им дистанционно управлять инфицированными Android-устройствами и шпионить за пользователями. Подробнее здесь.

Node.js-троян добывает криптовалюту TurtleCoin

19 июня 2019 года компания «Доктор Веб» сообщила что в ее вирусной лаборатории исследован троянец-загрузчик, написанный на JavaScript и использующий для запуска Node.js. Образец троянца на исследование в «Доктор Веб» передала компания «Яндекс». Вредоносное ПО распространяется через сайты с читами для популярных видеоигр и получило название Trojan.MonsterInstall.

Троян имеет несколько версий и компонентов. При попытке скачать чит пользователь загружает на свой компьютерархив, защищенный паролем. Внутри находится исполняемый файл, который при запуске скачивает нужные читы вместе с другими компонентами троянца.

Запустившись на устройстве жертвы, Trojan.MonsterInstall загружает и устанавливает необходимые для своей работы модули, собирает информацию о системе и отправляет ее на сервер разработчика. После получения ответа устанавливается в автозагрузку и начинает добычу (майнинг) криптовалюты TurtleCoin.

Разработчики вредоносного ПО используют для распространения собственные ресурсы с читами к популярным играм, а также заражают файлы на других подобных сайтах. Согласно статистике SimilarWeb, пользователи просматривают эти сайты примерно 127 400 раз в месяц.

Ресурсы, принадлежащие разработчику троянца:

- румайнкрафт[.]рф;

- clearcheats[.]ru;

- mmotalks[.]com;

- minecraft-chiter[.]ru;

- torrent-igri[.]com;

- worldcodes[.]ru;

- cheatfiles[.]ru.

Кроме того, троянцем заражены некоторые файлы на сайте proplaying[.]ru.

Специалисты «Доктор Веб» рекомендуют пользователям вовремя обновлять антивирус и не загружать сомнительное ПО.

Android-троян помогает злоумышленникам подписывать пользователей на рекламные уведомления

14 июня 2019 года компания «Доктор Веб» сообщила, что её специалисты обнаружили троянца Android.FakeApp.174, который загружает в Google Chrome сомнительные веб-сайты, где пользователей подписывают на рекламные уведомления. Они приходят даже если браузер закрыт и могут быть ошибочно приняты за системные. Такие уведомления не только мешают работе с Android-устройствами, но и способны привести к краже денег и конфиденциальной информации.

Технология Web Push позволяет сайтам с согласия пользователя отправлять ему уведомления даже когда соответствующие веб-страницы не открыты в браузере. При работе с безобидными ресурсами эта функция полезна и удобна. Например, социальные сети таким образом могут информировать о сообщениях, а новостные агентства ― о свежих публикациях. Однако злоумышленники и недобросовестные рекламодатели злоупотребляют ей, распространяя с ее помощью рекламу и мошеннические уведомления, которые поступают со взломанных или вредоносных сайтов.

Эти уведомления поддерживаются в браузерах как ПК и ноутбуков, так и мобильных устройств. Обычно жертва попадает на сомнительный ресурс-спамер, перейдя по специально сформированной ссылке или рекламному баннеру. Android.FakeApp.174 — один из первых троянцев, которые «помогают» злоумышленникам увеличить число посетителей этих сайтов и подписать на такие уведомления именно пользователей смартфонов и планшетов.

Android.FakeApp.174 распространяется под видом полезных программ – например, официального ПО известных брендов. Две такие модификации троянца вирусные аналитики «Доктор Веб» обнаружили в начале июня в каталоге Google Play. После обращения в корпорацию Google вредоносные программы были удалены, но их успели загрузить свыше 1100 пользователей.

При запуске троянец загружает в браузере Google Chrome веб-сайт, адрес которого указан в настройках вредоносного приложения. С этого сайта в соответствии с его параметрами поочередно выполняется несколько перенаправлений на страницы различных партнерских программ. На каждой из них пользователю предлагается разрешить получение уведомлений. Для убедительности жертве сообщается, что выполняется некая проверка (например, что пользователь — не робот), либо просто дается подсказка, какую кнопку диалогового окна необходимо нажать. Это делается для увеличения числа успешных подписок.

После активации подписки сайты начинают отправлять пользователю многочисленные уведомления сомнительного содержания. Они приходят даже если браузер закрыт, а сам троянец уже был удален, и отображаются в панели состояния операционной системы. Их содержимое может быть любым. Например, ложные уведомления о поступлении неких денежных бонусов или переводов, о поступивших сообщениях в соцсетях, реклама гороскопов, казино, товаров и услуг и даже различные «новости».

Многие из них выглядят как настоящие уведомления реальных онлайн-сервисов и приложений, которые могут быть установлены на устройстве. Например, в них отображается логотип того или иного банка, сайта знакомств, новостного агентства или социальной сети, а также привлекательный баннер. Владельцы Android-устройств могут получать десятки таких спам-сообщений в день.

Несмотря на то, что в этих уведомлениях указан и адрес сайта, с которого оно пришло, неподготовленный пользователь может просто его не заметить, либо не придать этому особого значения.

При нажатии на такое уведомление пользователь перенаправляется на сайт с сомнительным контентом. Это может быть реклама казино, букмекерских контор и различных приложений в Google Play, предложение скидок и купонов, поддельные онлайн-опросы и фиктивные розыгрыши призов, сайт-агрегатор партнерских ссылок и другие онлайн-ресурсы, которые разнятся в зависимости от страны пребывания пользователя.

Многие из этих ресурсов замешаны в известных мошеннических схемах кражи денег, однако злоумышленники способны в любое время организовать атаку для похищения конфиденциальных данных. Например, отправив через браузер «важное» уведомление от имени банка или социальной сети. Потенциальная жертва может принять поддельное уведомление за настоящее, нажмет на него и перейдет на фишинговый сайт, где у нее попросят указать имя, логин, пароль, адрес электронной почты, номер банковской карты и другие конфиденциальные сведения.

Специалисты «Доктор Веб» полагают, что злоумышленники будут активнее использовать этот метод продвижения сомнительных услуг, поэтому пользователям мобильных устройств при посещении веб-сайтов следует внимательно ознакомиться с их содержимым и не подписываться на уведомления, если ресурс незнаком или выглядит подозрительным. Если же подписка на нежелательные спам-уведомления уже произошла, нужно выполнить следующие действия:

- зайти в настройки Google Chrome, выбрать опцию «Настройки сайтов» и далее — «Уведомления»;

- в появившемся списке веб-сайтов и уведомлений найти адрес интересующего ресурса, нажать на него и выбрать опцию «Очистить и сбросить».

Антивирусные продукты Dr.Web для Android детектируют и удаляют все известные модификации Android.FakeApp.174, поэтому для пользователей Dr.Web этот троянец опасности не представляет.

Киберпреступники вернулись к опасному банковскому трояну Trickbot

15 мая 2019 года стало известно, что компания Check Point Software Technologies, поставщик решений для кибербезопасности во всем мире, опубликовала отчет с самыми активными угрозами в апреле 2019 года Global Threat Index. Банковский троян Trickbot впервые за почти два года вернулся в первую десятку рейтинга.

Универсальные банковские трояны, такие как Trickbot, популярны среди киберпреступников, так как позволяют получить максимальную прибыль. Trickbot нацелен преимущественно на банки, но отдельные пользователи также могут с ним столкнуться. Он имеет широкую географию распространения и большое языковое разнообразие, что делает его одним из самых опасных и сложноудаляемых вирусов. Атаки Trickbot резко увеличились в апреле 2019, когда рассылка вредоносного спама с темой американского «Налогового дня» совпала с крайним сроком подачи налоговых деклараций в США. В рамках спам-кампании злоумышленники распространили файлы Excel, которые загружали Trickbot на компьютеры жертв для распространения по сетям, сбора банковских данных и возможной кражи налоговых документов для мошеннического использования.

Три из десяти самых распространенных вариантов вредоносного ПО в апреле 2019 года — криптомайнеры. Остальные семь из первой десятки — многоцелевые трояны. Это показывает, что тактика киберпреступников меняется после закрытия нескольких популярных служб криптомайнинга и снижения стоимости криптовалюты в 2018 году мошенники ищут другие каналы с максимальной финансовой выгодой. Важно отметить, что слабым, незащищенным звеном являются мобильные устройства — только 9% профессионалов в сфере ИТ считают мобильные угрозы серьезным риском для безопасности. При этом через них вредоносное ПО может легко проникать в облачные или локальные сети организаций.

В апреле 2019 года самым активным вредоносом в России стал Badrabbit, который затронул 25% организаций. Программа-червь, нацеленная на платформу Windows, использует список имен пользователей и паролей для доступа и распространения на SMB-ресурсы других систем в сети. После Badrabbit следует криптомайнер Cryptoloot (22,5%), который использует CPU или GPU мощности и существующие ресурсы для крипто-майнинга-добавление транзакций в блокчейн и выпуск новой валюты. Третьем в списке идет XMRig (10.5%) —программное обеспечение с открытым исходным кодом, впервые обнаруженное в мае 2017 года. Используется для майнинга криптовалюты Monero.

| | Как только криптомайнеры перестали приносить серьезную прибыль, злоумышленники сразу же переключились на другие, более выгодные методы. В апреле 2019 года самым активной вредоносной программой в России стал Badrabbit. А если посмотреть данные по всему миру, и Trickbot, и Emotet попали в топ-10 вредоносных программ. Это особенно тревожно, так как оба ботнета используются не только для кражи личных и учетных данных, но и вымогателем Ryuk. Ryuk славится своими активами, такими как базы данных и серверы резервного копирования, требуя выкуп в размере до миллиона долларов. Поскольку эти вредоносные программы постоянно трансформируются, крайне важно иметь надежную линию защиты от них с передовой системой предотвращения угроз. Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ

| |

Топ-3 самых активных вредоносных ПО в апреле 2019: