Как защитить компанию от целевой атаки. Обзор инструментария Angara и «Лаборатории Касперского»

Еще пару лет назад считалось, что против точечных и редких кибератак типа advanced persistent threat (APT-атаки) нет достаточного разнообразия средств защиты, и речь идет исключительно о соревновании человеческих интеллектов. Сегодня, с одной стороны, злоумышленники фактически поставили APT-атаки на поток, используя готовое вредоносное ПО и навыки эксплуатации легитимных инструментов. С другой стороны, появились средства противодействия, которые предоставляют защиту от APT, и в том числе такого рода защита доступна как один из сервисов корпоративной информационной безопасности. Такой сервис совместно предоставляют компании Angara Professional Assistance (входит в группу компаний Angara) и «Лаборатория Касперского».

Целевые APT-атаки – реалии сегодняшнего дня

Прошедший год стал годом программ-вымогателей, которые вышли на новый уровень. Злоумышленники стали прибегать к более агрессивным методам вымогательства, размер требуемого выкупа значительно возрос, а характер атак сместился в сторону целевых шифровальшиков. И, к сожалению, признаков улучшения ситуации не наблюдается. Более того, ИТ-инструментарий киберпреступников пополняется с завидной регулярностью. В DarkWeb продается масса запрещенных товаров и услуг, замечает Оксана Васильева, руководитель Angara Professional Assistance, в том числе, хакерские утилиты и доступы к уже взломанным инфраструктурам.

Также постоянно развиваются тактические приемы злоумышленников – они следуют за очередными шагами в совершенствовании систем защиты. Так, если в 2017 г. для дальнейшего развития инструментов мошенников было достаточно видоизменить троянскую вирусную программу, то в 2020 г. вредоносное ПО доставляется по частям, а также используются более сложные механизмы сокрытия, например, ZIP-файл внутри текстовой формы и т.д.

Аналитики «Лаборатории Касперского» опубликовали отчет об исследовании APT-фреймворка TajMahal, который проявлял активность на протяжении нескольких лет. Оказалось, что TajMahal – это технически очень сложный шпионский фреймворк, который включает бэкдоры, загрузчики, средства коммуникаций с командным сервером, модули записи звука, кейлоггеры, средства захвата изображения экрана и веб-камеры, инструменты для кражи документов и криптографических ключей и даже собственный индексатор файлов компьютера жертвы. Всего специалисты «Лаборатории Касперского» обнаружили около 80 вредоносных модулей, хранящихся в специальной зашифрованной виртуальной файловой системе (VFS), – это почти мировой рекорд по количеству плагинов в наборе инструментов для проведения APT-атак.

Источник: «Лаборатория Касперского», июнь, 2020 г.

«Удаленка» – новые возможности для злоумышленников

По оценкам аналитиков, приблизительно 11% компаний из тех, что экстренно перешли в режим удаленной работы на период самоизоляции, никогда ранее не работали в таком формате. Очевидно, что при этом главной задачей было оперативное обеспечение работоспособности ИТ-инфраструктуры и корректной работы бизнес-систем для сотрудников, оказавшихся в заточении в домашних офисах.

| | При этом вопросы, связанные с информационной безопасностью, нередко имели низкий приоритет. Часто создавались временные технические схемы, – делится своими наблюдениями Оксана Васильева. – Но все мы знаем, что нет ничего более постоянного, чем временное. И эта временная ИТ-структура функционирует уже не первый месяц. | |

С ней согласен Евгений Бударин, руководитель отдела предпродажной поддержки «Лаборатории Касперского»:

| | Мы наблюдали немало киберинцидентов, причиной которых становились незащищенные каналы для удаленного доступа сотрудников к ресурсам компании. Это проявилось в ситуации, когда перед администраторами стояла задача уложиться в жесткие сроки перевода компании на удаленку. В некоторых случаях ИТ-персонал не создавал, например, защищенные каналы VPN, а просто открывал доступ к удаленным рабочим столам (Remote Desktop Protocol, RDP), публикуя информацию на открытом ресурсе. Злоумышленники этим активно пользуются. | |

Ситуация усугубляется низкой осведомленностью сотрудников в вопросах цифровой грамотности. Согласно проведенному в июне 2020 года исследованию «Лаборатории Касперского» о влиянии COVID-19 на стиль работы, 73% перешедших на удаленку сотрудников не получали никаких конкретных рекомендаций по повышению цифровой грамотности и не прошли обучение, призванное защитить их от киберрисков. Кроме того, многие сотрудники стали больше использовать для работы онлайн-сервисы, которые не были одобрены ИТ-отделами компаний. Речь идет о так называемых теневых ИТ: сервисах для проведения видеоконференций (70%), мессенджерах (60%), облачные сервисы для хранения файлов (53%) и т.д.Системы управления проектами: особенности рынка, ключевые технотренды. Обзор TAdviser

Такое положение дел подтверждается статистикой Центра киберустойчивости Angara SOC (ранее Angara Cyber Resilience Center, ACRC): с момента начала карантина и выхода на удаленную работу количество атак, связанных с доставкой вредоносов, выросло на 30%. Ожидаемо повысилось количество инцидентов с фишингом.

| | Мне кажется, что только самый ленивый злоумышленник не проэксплуатировал тему с COVID-19, – комментирует Оксана Васильева и перечисляет существенные прорехи в ИБ, ставшие следствием ИТ-реорганизации во время пандемии. | |

Так, специалисты ACRC зафиксировали рост количества инцидентов, связанных с установкой неразрешенного программного обеспечения. TeamViewer, R-Admin и другие программы, которые пользователи устанавливают для своих личных нужд, являются потенциально опасными. Кроме того, из-за быстрой перестройки ИТ-ландшафта увеличилось количество инцидентов с ошибками конфигурации, когда передача трафика и даже реквизитов доступа – паролей, осуществляется в открытом виде во внутренних сегментах сети.

| | Удаленка провоцирует рост атак, а привычный периметр, который обычно защищали, размывается или уже размыт, – констатирует Оксана Васильева. | |

Неопределенность, вызванная пандемией COVID-19, вынуждает организации решать вопросы с защитой оконечных устройств пользователей (end points) в условиях, во-первых, нарастающего острого дефицита квалифицированных специалистов и, во-вторых, новейших трендов в развитии APT-атак.

Актуальные особенности APT-атак

• Массовый характер кибернападений. В обществе, говорят специалисты, существует неверное представление о том, что APT-атакам подвержены лишь очень крупные и значительные предприятия. Это заблуждение, отмечает Евгений Бударин:

| | Просто в СМИ попадает информация о целевых атаках на такие компании, которые широко известны. Но мы наблюдаем APT-атаки абсолютно во всех отраслях и в различных сферах бизнеса как на крупные, так и небольшие компании. | |

• Атаки через менее защищенных партнеров. Небольшая компания может оказаться под ударом APT-атаки потому, что она обладает менее серьезной защитой, и через нее можно добраться до информационных ресурсов более крупной жертвы.

Евгений Бударин рассказывает об изощренной атаке на цепочку поставок с использованием утилиты от одного популярного вендора, которая предназначена для обновления BIOS, UEFI и другого ПО на ноутбуках и настольных компьютерах. Злоумышленники, организовавшие операцию ShadowHammer, добавили в утилиту бэкдор, а затем распространили скомпрометированную программу среди пользователей через официальные каналы. В компании Angara Professional Assistance подчеркивают:

| | Важно понимать, что при подключении любой обслуживающей организации к своей сети, вы расширяете таким образом защищенный периметр. | |

• Активное использование легитимного ПО. Евгений Бударин рассказывает о недавнем расследовании, связанном с промышленной сетью: злоумышленник, получив первичный доступ к компьютеру жертвы, проинсталлировал туда легитимное средство удаленного администрирования TeamViewer.

Распространением вредоносных программ под видом обновлений легитимного ПО киберпреступники занимались и раньше, например, предлагали потенциальным жертвам установить новую версию браузера или Adobe Flash Player. Недавно «Лаборатория Касперского» обнаружила новый подход: посетители зараженных сайтов получали уведомление о том, что истек срок действия некоего сертификата безопасности. Им предлагалось поддельное обновление, которое заражало устройство вредоносным ПО, преимущественно загрузчиком Buerak и бэкдором Mokes. Что примечательно, случаи такого заражения были выявлены на ресурсах самых разных тематик: от сайта зоопарка до магазина автозапчастей.

• Незакрытые уязвимости в устаревших ИТ-системах. Злоумышленники активно используют давно устаревшие уязвимости в тех системах, которые по какой-то причине оказались не закрыты патчами.

| | На практике мы встречаем колоссальное количество подобных ситуаций в периметре заказчиков. Та же самая Windows XP, которая давно снята с поддержки вендором. Такие устаревшие системы являются непосредственной целью для злоумышленников, потому что очевидно: зачем атаковать современную защищенную ОС, если в сети есть старые системы с целым набором уязвимостей, – комментирует Евгений Бударин. | |

Ущерб компаний от кибератак: уверенный рост

Параллельно с ростом рисков ИБ и сложностью кибератак растут и размеры ущерба от них, в том числе, целенаправленных атак.

При этом понесенный ущерб не сводится к утере конфиденциальных данных и непосредственной краже денег.

| | Рисков гораздо больше, и ущерб бывает различным. Это и потеря репутации, и потеря клиентов, и вынужденные простои и много другое, – говорит Евгений Бударин. – Мы знаем несколько случаев, когда компании переставали существовать после того, как факты успешных кибератак получили огласку, ведь потеря клиентского доверия может принести серьезнейший ущерб организации. | |

По оценкам «Лаборатории Касперского», общий ущерб от потери данных за последние несколько лет значительно вырос: с 600 тыс долл. в 2015 г. до 1,2 млн долл. в 2020 г. При этом малому и среднему бизнесу успешная атака или невнимательность сотрудника сегодня могут обойтись приблизительно в 141 тыс долл.

Дополнительных денег потребуют также мероприятия, связанные с недопущением повторения APT-атаки: приобретение новых ИТ-решений и обучение сотрудников отдела ИБ, расследования с помощью привлеченных специалистов, обучение сотрудников. ИБ-индустрия ищет решения, с помощью которых можно разорвать замкнутый круг усиления защиты, роста сложности систем ИБ и их стоимости.

Сервисный подход к организации защиты конечных точек от APT-атак

Поиск адекватных и эффективных методов защиты весьма непрост, ведь APT-атака – это зачастую сложная кибероперация.

| | Детектирование таких угроз – это трудоемкий процесс, который требует инструментов для анализа всего состояния сети, а также анализа удаленных подключений и пользователей, которые работают из дома. Это целый комплекс мер, который позволит ИБ-отделу повысить уровень информационной безопасности корпоративной ИТ-инфраструктуры, – подчеркивает Евгений Бударин. | |

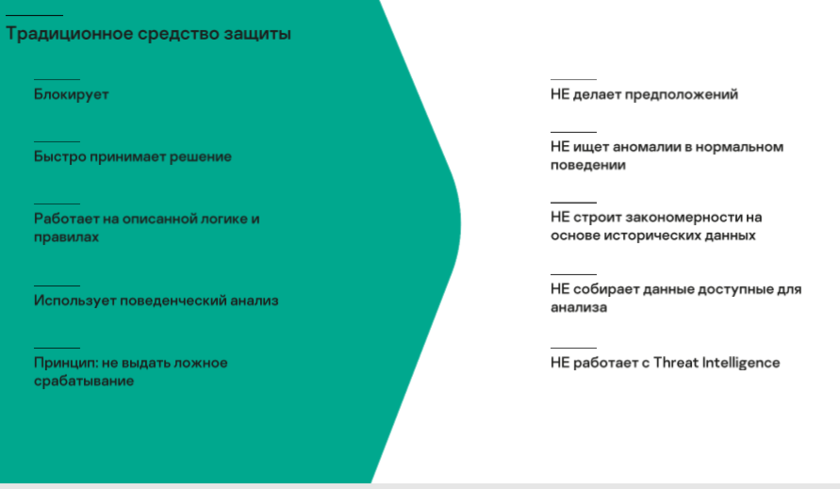

Комплексная природа APT-атак обусловливает трудности с автоматизацией их выявления: чаще всего программа-антивирус не может самостоятельно, то есть в автоматическом режиме, принять решение, происходит ли вредоносная активность на том или ином компьютере. Действительно, атаки могут происходить с помощью легитимных команд, с помощью легитимного ПО но только человек сможет понять, что управляет всем происходящим злоумышленник, а не обычный пользователь.

Источник: «Лаборатория Касперского»

Компания Angara Professional Assistance смогла объединить усилия человеческого и машинного интеллекта для защиты сети и конечных точек от APT-атак, используя для построения услуги защиты сервисный подход.

ACR Service AntiAPT&EDR – это востребованная для российского рынка услуга защиты от сложных угроз и целенаправленных атак, которая была запущена в 2019 г. Сервис, разработанный совместно с «Лабораторией Касперского», оказывает Angara Professional Assistance, высокотехнологичный сервис-провайдер группы компаний Angara.

Услуга построена на современных решениях «Лаборатории Касперского»: платформа Kaspersky Anti Targeted Attack (KATA), усиленная возможностями Kaspersky EDR (KEDR), обеспечивает передовую защиту от комплексных угроз и целевых атак в едином решении, а также в рамках услуги обогащается собственной аналитикой от экспертов Angara Professional Assistance и платформой Angara SOC (ранее Angara Cyber Resilience Center, ACRC), предназначенной для мониторинга, расследования и аналитики киберугроз.

Данные обо всех подозрительных событиях, выявленных компонентами KATA и KEDR, включая «песочницу», попадают в ACRC. Сведения об ИТ-активах заказчика вносятся в базу данных CMDB, которая содержит информацию о защищаемых ИТ-активах заказчика. Для обогащения инцидентов используются индикаторы компрометации (IоC) из проверенных источников и от регуляторов.

Со всей собранной информацией работают аналитики ACRC – они обрабатывают события клиентов, подключаясь к инфраструктуре ЦОД через выделенную точку. При этом защита данных и каналов связи осуществляется при помощи SSL, возможна также организация VPN-туннеля по ГОСТ.

Таким образом, платформа ACRC объединяет умные программные средства и интеллект специалистов-аналитиков информационной безопасности.

| | Совместная работа с «Лабораторией Касперского» позволила вывести на рынок самые современные решения защиты на базе сервисной модели, и за счет этого дать возможность среднему сегменту рынка повысить уровень собственной информационной безопасности без существенных вложений в ПО и квалифицированный персонал, – подчеркивает Оксана Васильева. | |

Основные характеристики сервиса защиты от APT-атак ACR Service AntiAPT&EDR

Ключевая особенность сервиса ACR Service AntiAPT&EDR – продвинутые возможности как выявления APT-атак, так и оперативного реагирования на них. Это означает, что компании и организации выходят на принципиально новый уровень автоматизации процессов выявления и реагирования на инциденты, то есть новый уровень защищенности инфраструктуры от кибератак.

Сервис защиты от APT-атак предполагает три уровня:

- ACR Service EDR – построен на использовании технологий EDR для конечных устройств.

- ACR Service APT Hunting – позволяет выявить атаки в почтовом трафике и при использовании доступа в Интернет через прокси-сервер.

- ACR Service APT Liquidation – сервис, который обеспечивает комплексную защиту, включая EDR, «песочницу» и другие технологии, направленные на защиту от APT в почтовом и веб-трафике пользователей.

Обеспечивается защита следующих объектов:

- Рабочие места с ОС Windows.

- Серверы с ОС Windows.

- Почтовые ящики пользователей на управляемом почтовом сервере.

- Любые устройства, подключенные к сети Интернет через управляемый прокси-сервер.

По словам Евгения Бударина, требования импортозамещения диктуют необходимость поддержки ОС Linux. Такая работа ведется, поддержку полноценного агента планируется обеспечить в 2021 году. Однако события из Linux-систем могут обрабатываться уже сегодня, поясняет эксперт:

| | Так, анализ почтового и веб-трафика не зависит от типа ОС, а в «песочнице» часть распространенных объектов, например установочные пакеты, мы можем эмулировать так, как это происходило бы в операционной среде Linux. | |

Отдельный интересный вопрос – производительность «песочницы» в условиях сервисной модели. Сергей Кривошеин, директор центра разработки и оказания сервисов Angara Professional Assistance, рассказал, что «песочница» масштабируется, как и любые другие ИТ-продукты:

| | Так как сервис мы оказываем на мощностях ЦОД, то фактически мы никак не ограничены ни в доступных вычислительных мощностях, ни в количестве виртуальных машин в песочницах. КАТА позволяет разворачивать и подключать дополнительные «песочницы», что обеспечивает равномерность их загрузки и возможность плавного масштабирования по мере роста нагрузки. Поэтому мощности песочницы в рамках сервиса предоставляются по мере необходимости, то есть по мере роста нагрузки.

| |

Как работает сервис ACR Service AntiAPT&EDR

• Подключение. Как рассказала Оксана Васильева, подключение услуги производится в 3–4 этапа, в зависимости от типа выбранной услуги, а срок подключения составляет примерно две недели на 100 хостов пользователей. В случае необходимости расширения, следующие 100 хостов пользователей, подключаются в течение 2–4 рабочих дней.

В процессе подключения вначале фиксируются сведения о критичных хостах пользователей, формируются сертификаты защищенного обмена, вносится информация в CMDB. Затем подключается копия почтового трафика, прокси-сервер для отправки сведений о посещаемых ресурсах и скачиваемых файлах в КАТА, устанавливаются агенты KEDR. Проверяется корректность работы, и после тестирования фиксируются параметры реагирования в учетных системах сервиса.

• Выявление угроз. Аналитики получают данные о срабатывании механизмов выявления подозрительной активности, в том числе базирующиеся на тактиках и техниках злоумышленников, получают сопоставление детектов на матрицу MITRE ATT&CK, проводят анализ, отcекают ложные срабатывания (о них клиент не информируется), а также проактивно ищут угрозы.

Для подтвержденных срабатываний осуществляется регистрация и предварительное расследование инцидента ИБ. В ходе расследования, в частности, оценивается его критичность, проводится проверка по различным репутационным базам. И в случае, если это предусмотрено матрицей коммуникаций и реагирования, осуществляется согласование действий или немедленное реагирование.

• Реагирование. Возможные реакции: сетевая изоляция хоста, блокирование запуска, помещение в карантин, удаление файла, излечение экземпляра.

• Завершающий этап. Информирование клиента. Мониторинг и контроль распространения вредоносной активности. Рекомендации клиенту.

Источник: Angara Professional Assistance

Стоимость сервиса ACR Service AntiAPT&EDR

Специалисты по ИБ с сожалением отмечают, что рост сложности и массовости APT-атак, а также стоимости систем ИБ, не сопровождается ростом бюджетов, которые компании выделяют на данные цели. Эпидемия COVID-19 заставила дополнительно пересмотреть текущие бюджеты, но зачастую в сторону сокращения затрат на решения ИБ.

Так, в российском крупном бизнесе общие расходы на обеспечение кибербезопасности сократились с 2,4 до 1,7 млн долл. Об этом свидетельствует опрос «Информационная безопасность бизнеса», проведенный «Лабораторией Касперского» в июне 2020 года.

Сервисная модель – это оптимальный вариант защиты от атак и сложных угроз, в том числе и с точки зрения стоимости ИТ-решения: она делает умный сервис доступным для организаций с разными финансовыми возможностями.

При необходимости аналогичные задачи защиты компания-заказчик может организовать на собственной площадке. При этом, замечает Оксана Васильева, компания сможет сэкономить на самих инструментах защиты, точнее, их качестве, но вот на дорогостоящих специалистах-аналитиках сэкономить не удастся. Для компании с парком в 1000 ПК разница в стоимости между сервисом и собственным решением достигает десятков миллионов рублей.

Разница объясняется тем, что Angara Cyber Resilience Center – это фактически SOC. И непрерывный анализ событий, происходящих в инфраструктуре подписчиков, – это основная работа квалифицированных аналитиков ACRC, которые к тому же применяют собственные технологии расследования инцидентов, используемые также при оказании услуг SOC. Таким образом, отмечает Оксана Васильева, клиент не несет расходов, которые ему не нужны, а выбирает тариф, который ему действительно нужен, благодаря гибкой тарифной сетке.

| | Мы изначально проектировали свою услугу так, чтобы клиент из любого сегмента рынка мог повысить уровень собственной безопасности, – подчеркивает руководитель Angara Professional Assistance. | |

Тарифная сетка по подключению хостов начинается с 50 компьютеров. При этом можно защитить как весь парк компьютеров, так и только критичные хосты, или, скажем, только те хосты, которые и далее будут работать в режиме «удаленки».

Параметры сервиса (SLA)

Поставщик сервисов – компания Angara Professional Assistance – гарантирует следующие параметры уровня обслуживания (SLA):

- 15 минут – время обнаружения инцидента (максимальное время от выявления до начала расследования инцидента).

- 45 минут – время оповещения об инциденте (среднее время от выявления до момента отправки уведомления по итогам предварительного расследования).

- 97% – доступность услуги в отчетный период (доля непрерывной работы сенсора КАТА).

- 60 минут – время реагирования на инцидент.

При этом в формате услуги заказчик получает интеллектуальный сервис ACR Service AntiAPT&EDR, включающий готовые инструменты для оперативного и ретроспективного поиска по индикаторам компрометации (IOC), а также готовые отчеты для оценки эффективности сервисов. Такого уровня интеллекта услуги удается достичь, в частности, за счет постоянного взаимодействия с глобальной базой знаний об угрозах, которую поддерживает «Лаборатория Касперского», и автоматического получения информации о репутации файлов, интернет-ресурсов и ПО.

Получается, что по цене, сравнимой с коробочными лицензиями, клиент может получить интеллектуальный сервис с гарантированной доступностью и непрерывным анализом событий квалифицированными специалистами с четкими параметрами обслуживания SLA.

Еще один элемент интеллекта сервиса – обработка ложных срабатываний (ситуаций, когда ИТ-система принимает за вредоносную активность нормальный рабочий процесс на компьютере).

| | Практический опыт SOC говорит, что именно на ложноположительные срабатывания тратится большая часть времени аналитиков, поскольку главная задача центра киберустойчивости – не пропустить ни одного реально опасного события, – отмечает Сергей Кривошеин. | |

Интеллектуальное ПО, которое обеспечивает работу сервиса ACR Service AntiAPT&EDR, сможет разгрузить ручную интеллектуальную работу аналитиков.

Опыт использования сервиса ACR Service AntiAPT&EDR

Оксана Васильева поделилась опытом практического использования сервиса максимального уровня APT Liquidations в сети из 180 хостов. Оказалось, что классический антивирус пропускает примерно 20% вредоносов. Очень много фишинга – этот метод злоумышленники используют сегодня весьма активно, а детектируется он с большим трудом: примерно 40% писем с вложениями проходит ручной контроль аналитика. Однако срок реагирования менее чем 30 минут вполне возможен даже для инцидента с анализом.

Общие результаты использования сервиса ACR Service AntiAPT&EDR и дальнейшие перспективы

- Клиенты в 3 раза реже принимают участие в реагировании.

- Сервис повышает эффективность классических СЗИ.

- Быстрый выход на результат – не нужны проекты внедрения и пилоты.

- Возможность масштабирования при необходимости: защищаемые хосты можно подключать по сегментам. Для расширения не потребуется никаких структурных реорганизаций, достаточно перейти на другой тариф.

- Не нужно содержать собственный штат инженеров, обучать аналитиков. Сервисный подход дает возможность «нанять на работу» целую команду высокопрофессиональных экспертов, которые будут работать в круглосуточном режиме.

- Сервис-провайдер несет финансовую ответственность в случае нарушения уровня/параметров SLA. Она закрепляется в договоре.

- Не нужно экономить на качестве защиты – можно приобрести полноценную защиту на то количество хостов, которое вам необходимо.

- Данная услуга может трансформироваться до полноценного SOC под управлением Центра киберустойчивости ACRC. Дополнительно на всем протяжении контракта возможно подключение MSSP-услуг на специальных условиях: антифишинг, защита от DDoS, фильтрация интернет-трафика, мониторинг SLA, защита Web-приложений и других.

В целом, запуск услуг, подобных ACR Service AntiAPT&EDR, говорит о том, что методы совместного пользования инфраструктурными активами сделали очередной шаг вперед.

| | Образно говоря, общество, привыкшее к каршерингу и велосипед-шерингу, вступило в новую реальность – шеринг инструментов защиты от угроз ИБ, – замечает Оксана Васильева. | |

Это, действительно, новая реальность – пользоваться сложнейшими интеллектуальными инструментами, умело противостоять высокоумным злоумышленникам и платить за это цену массового коробочного продукта.