ИИ-вирус, поразивший связь, транспорт, энергетику и банки в США – правда и вымысел в кибер-триллере Zero Day

Компания Netflix в феврале 2025 года выпустила мини-сериал под названием Zero Day, в котором была предпринята попытка смоделировать ситуацию беспрецедентной атаки на критическую инфраструктуру США. Авторы в значительной степени опирались на примеры из жизни, но и не обошлись без явных преувеличений. TAdviser поговорил с экспертами по кибербезопасности и проследил параллели сюжета сериала с реальностью, а также оценил, насколько построенная модель масштабной кибератаки может быть реализована в действительности.

Содержание |

Вместе с TAdviser сериал посмотрели и обсудили в формате подкаста:

- Геннадий Сазонов, руководитель направления по расследованию инцидентов центра Solar 4Rays, ГК "Солар"

- Евгений Чунихин, бизнес-руководитель департамента киберразведки компании F6

В текстовом формате свои мнения о наиболее ярких эпизодах сериала высказали:

- Роман Семёнов, директор департамента мониторинга и реагирования на киберугрозы «Ростелекома»

- Андрей Нуйкин, начальник отдела обеспечения безопасности информационных систем из компании «Евраз»

- Анастасия Гайнетдинова, аналитик процессов ИБ Whoosh

- Дмитрий Костров, независимый эксперт по информационной безопасности

- Олег Шакиров, автор Telegram-канала «Кибервойна»

Беспрецедентная атака

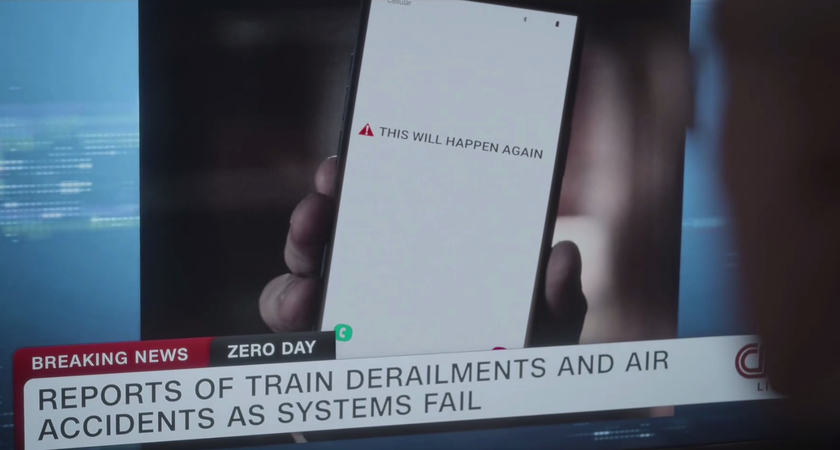

Сериал начинается с массовой атаки на инфраструктуру связи, мобильные телефоны, транспортные, энергетические и промышленные предприятия, которые загадочный вирус выводит из строя равно на одну минуту. Причем на взломанных телефонах появляется сообщение: «Это повторится снова».

Каждый из этих эпизодов стоит рассмотреть в отдельности.

Нарушение работы связи и мобильных приложений

Тут следует сразу уточнить, что атака может выполняться либо на мобильные приложения с помощью работающей инфраструктуры связи, либо на саму инфраструктуру связи, чтобы вывести ее из строя. Одновременно и то, и другое сделать не получится. Впрочем, многие воспринимают выход из строя телефона и невозможность с его помощью пользоваться услугами связи как недоступность мобильной связи, хотя само устройство при этом подключается к интернету, правда находится под контролем нападающих.

Случаи массового отключения мобильной связи были зафиксированы, но чаще ее выключают сами операторы. Случается это по требованию правительства, как это было, например, 9 мая 2025 года в России, или из-за ошибки оператора, как это случилось в мае 2025 года с Telefónica в Испании из-за неудачного обновления, в результате которого пострадали мобильные клиенты ведущих операторов страны: Movistar, Orange, Vodafone, O2. При этом мобильные телефоны работали, но звонить они не могли — соединения не было, хотя подключение по Wi-Fi через фиксированных операторов работало.

| | Отключить мобильную связь и доступ в интернет на уровне одного оператора — вполне реальная задача, – пояснил ситуацию для TAdviser Роман Семёнов, директор департамента мониторинга и реагирования на киберугрозы «Ростелекома». – В качестве примера можно привести события 2017 года, когда у одного из крупнейших операторов в Москве на длительное время пропала связь. Однако одномоментное отключение всех операторов по стране и вывод определённого сообщения на экраны всех пользовательских устройств — это скорее авторская фантазия. Следует понимать, что подготовительный этап такой атаки, который не показан в фильме, должен быть чрезвычайно масштабным и трудоёмким. Его реализация потребовала бы колоссальных временных и финансовых затрат | |

Массового одномоментного вывода их строя мобильных устройств, причем на разных платформах — Android и iOS, ранее зафиксировано не было. Однако это не значит, что его не может быть никогда. Был зафиксирован случай, когда встроенная в Windows защита компании CrowdStrike привела к выводу из строя огромного количества устройств. Современные мобильные приложения являются кроссплатформенными, поэтому вывод их инфраструктуры их строя может привести к проблемам на различных операционных системах. Это, в частности, относится к мессенджерам, приложениям соцсетей и электронной почты. Эксплойты для них вполне могут привести к тем последствиям, которые показаны в сериале.

Нарушение работы интеллектуальных транспортных систем

Наиболее опасные последствия по версии авторов сериала представляют атаки на интеллектуальные транспортные сети, нарушение в работе которых привело к человеческим жертвам. В частности, в фильме показана ситуация, когда из-за не включенного светофора на переезде машину сбивает тепловоз. Также говориться о переключении стрелок на железной дороге, с помощью чего злоумышленники добились столкновения двух поездов. Показаны и кадры крушения самолёта, который не смог приземлиться из-за отсутствия навигации также в течении одной минуты.

Взлом светофоров, в принципе, возможен. В апреле 2025 года в Пало-Альто был зафиксирован взлом 12 умных светофоров, однако жертв от него зафиксировано не было. Более опасным для водителей является «киберпорнотерроризм», когда на взломанных рекламных щитах злоумышленники демонстрировали порнографию. Это приводит к дезориентации водителей и авариям. Такие случаи фиксировались неоднократно.

| | Во многих городах люди привыкли к сбоям в геолокации, и кратковременный сбой никого не удивит и даже уже не особо раздражает, – говорит в беседе с TAdviser Анастасия Гайнетдинова, аналитик процессов ИБ компании Whoosh. – Коммерческие компании (типа кик-/кар-шерингов) получат недовольство пользователей, потому что обычно они не знают, куда едут, и ориентируются исключительно по навигатору. За минуту можно уехать не туда. Или не иметь возможность завершить поездку. Но первое решается довольно быстро (при условии именно минуты простоя) перестраиванием маршрута, а второе — технической поддержкой сервиса | |

Можно ли столкнуть два встречных поезда метро с помощью перевода стрелок? Скорее всего, нет. Рельсы метро устроены так, что для перехода на встречное направление необходимо остановить поезд и двигаться в обратном направлении. В принципе, можно организовать аварию двух попутных поездов, однако и таких случаев зафиксировано не было. В то же время самой опасной, недопустимой с точки зрения транспортной безопасности, является ситуация переключения стрелок под подходящим поездом, что в туннелях метро может привести в том числе и к встречной аварии. Однако пока таких случаев зафиксировано не было.

А вот вывод из строя аэропортов уже случался. Так в мае 2025 года международный аэропорт Денвера (Колорадо) почти на 90 секунд потерял связь с пилотами, когда «погасла» система управления воздушным движением. Серия аналогичных инцидентов зафиксирована в международном аэропорту Ньюарка (Нью-Джерси). Пока о жертвах и авиационных авариях не сообщалось. Перерыв связи всего на несколько минут не критичен даже для авиационных диспетчеров. Судна, по которым уже принято решение о посадке, делают ее самостоятельно, а те, по которым решение не принято, просто заходят на второй круг. При более длительном пропадании связи борта уходят на альтернативный аэродром.

Выключение света и вывод из строя дизель-генераторов

В сериале было показано несколько кибератак и практически все они сопровождались отключением электричества. Выключался свет в метро, кварталы города и центр реагирования на инцидент погружался во тьму (хотя компьютеры работать продолжали). Была нарушена работа дизель-генераторов.

В реальности же при отключении электричества хакеры теряют контроль над оборудованием и защищающийся получает преимущество — запустить атакованное устройство в защищённой среде и зафиксировать следы присутствия чужака. Часто к выключению электроэнергии прибегают как раз защитники, правда выключают они не освещение, а питание устройств.

Если же говорить о резервном питании, то дизель-генераторы включаются вообще в течении 15 минут. В течении этого времени критическое оборудование работает от аккумуляторов источников бесперебойного питания. Выглядит это так как показано в фильме — верхний свет отключается, включается аварийный, но компьютеры, записанные от ИБП продолжают работать. Правда, в это время они в основном занимаются резервным копированием и сохранением всех несохраненных данных, чтобы выключился к моменту исчерпания аккумулятора ИБП. В это же время и запускаются дизель-генераторы. И длиться такой режим перехода на резервное питание до 15 минут. Если же через минуту, как показано в фильме, электропитание будет восстановлено, то для критического оборудования отключение вообще пройдет незаметно.

| | В современных предприятиях большое внимание уделяется промышленной безопасности, охране труда, физической, информационной безопасности и т.д, – пояснил TAdviser Андрей Нуйкин, начальник отдела обеспечения безопасности информационных систем компании «Евраз». – Даже если вывели из строя каким-то чудом дизеля (хотя я не совсем понимаю как) всегда есть возможность привезти новый и запитать критические системы. Что касается связи, то здесь тоже вопросов много. Промышленные предприятия не сильно завязаны на интернет. И, соответственно, если вывели из строя интернет, то производство продолжится | |

Кроссплатформенный вредонос

При обсуждении инцидента в штабе приходят к выводу, что для проникновения в различные системы использовалось множество эксплойтов неизвестных уязвимостей, в том числе, и для различных операционных систем: Windows, Linux, Mac и Android. Также упоминается и взлом промышленных решений SCADA и ПЛК.

Примеров промышленных аварий с нарушением работы технологического оборудования или утечек опасных веществ в фильме приведено не было, хотя именно этим и мог бы быть опасен взлом промышленных систем.

В истории было не очень много случаев одновременного использования эксплойтов для более чем одной операционной системы. Были примеры, когда вредонос использовал кроссплатформенные технологии для дальнейшего распространения, однако первичное проникновение с помощью эксплуатации уязвимости для различных операционных систем используется достаточно редко. Для этого необходимо организовать скупку неизвестных эксплойтов («нулевого дня») и их интеграцию в уже разработанную систему управления эксплойтами. Тот тип атакующего, который упомянут в фильме, теоретически мог себе позволить пойти по этому пути.

Вариантом реализации сценария заражения различных операционных систем является использование эксплойта для кроссплатформенного популярного ПО, которое и позволит получить контроль над устройствами различных операционных систем. Пример такой системы есть — шпионское ПО Pegasus, разрабатываемое израильской компанией NSO Group. Оно для проникновения использует эксплойты уязвимостей нулевого дня для мессенджера WhatsApp, которые компания скупает за большие деньги.

NSO Group – не единственная компания, которая в Израиле занимается разработкой и продажей шпионского ПО. Они-то и создают рынок для торговли эксплойтами «нулевого дня», каждый из которых может стоит несколько миллионов долларов, что делает атаки, подобные описанным в фильме, очень дорогими.

Причем использование искусственного интеллекта по методике, которая была описана выше, не сильно удешевляет разработку подобного вредоноса – ИИ требует, возможно, даже больших ресурсов на разработку подобной атакующей системы.

| | В последнее время широкое распространение получили атаки через цепочки поставок, – напомнил читателям TAdviser Андрей Нуйкин. – И здесь все становится сложнее. Т.к. контролировать подрядчиков весьма сложно и не все из них уделяют внимание безопасности. Второй важный момент, что должен быть настроен мониторинг. Иначе вы никогда не узнаете, что у вас что-то происходит. Показанный в фильме инцидент судя по всему связан с цепочкой поставки и тестированием обновлений. В целом, конечно, возможно все, но показанный вариант мне кажется слишком киношным | |

`

Расследование атаки

После первой атаки и выяснения, что спецслужбы не имеют по нему информацию, принимается решение о создании чрезвычайной комиссии по поиску виновных и предотвращения дальнейших атак. Во главе этой комиссии ставится экс-президент США, который является главным героем повествования. Именно он и занимается расследованием произошедших событий.

Комиссия

Следует отметить, что создание службы реагирования на инциденты во время самого инцидента – не лучшая затея. Как правило, ко времени, когда атакующие перешли к активным действиям, они уже затерли следы своего проникновения в систему, украли все данные и уже собираются монетизировать полученную информацию и права доступа. Поэтому информации для расследования к этому моменту, действительно, может и не остаться, как об этом сказано в фильме.

В реальности же, в США, как и в ряде других стран для предотвращения подобных инцидентов существуют спецслужбы, которые контролируют безопасность в том числе и информационного пространства. Причем, принцип разделения полномочий требует, чтобы этих спецслужб было две – тогда они будут присматривать друг за другом. Такая схема дублирования обеспечивает руководству страны защиту от измены в самих этих спецслужбах.

Так в России существует ФСБ, которая контролирует безопасность данных и критических коммуникаций. Безопасность же функционирования самих информационных систем обеспечивает ФСТЭК. При этом за контроль критической инфраструктуры отвечает Национальный координационный центр по компьютерным инцидентам (НКЦКИ), который подотчетен ФСБ России. Этот Центр и обеспечивает сбор информации обо всех подозрительных событиях с точки зрения информационной безопасности. Он же взаимодействует с аналогичными центрами в других странах, которые создаются в преддверии подписания Конвенции по международной безопасности, которая готовилась при участии России, и которую планируют ратифицировать на уровне ООН в октябре 2025 года. Именно система подобных центров и должна на уровне государства реагировать на подобные инциденты в штатном режиме.

Конечно, могут возникнуть и критические ситуации, как, например, в России весной 2022 года, когда на инфраструктуру страны обрушились массовые атаки. В этот момент НКЦКИ собрал представителей всех российских компаний, которые работают в сфере информационной безопасности, и совместно выработал стратегию реагирования на возникшую угрозу.

Спящий вирус

Проведенное расследование показало, что вирус при всей своей массовости распространения, умудрился не оставить следов. Это очень большое допущение. Дело в том, что за распространением информации по сети следят огромное количество ловушек антивирусных компаний, которые анализируют любую активность в сети. Вероятность того, что такому вирусу удалось проскользнуть мимо всех этих ловушек, стремиться к нулю, поскольку они накапливают информацию о проходящем через них трафике и позволяют восстановить последовательность пакетов, которые в этот момент проходили по сети. Если время атаки известно, то и восстановить сетевые события, которые происходили в этот момент, будет не сложно. Возможно, авторы посчитали, что и эти ловушки были заражены вирусом, однако вероятность подобного совсем уж минимальна.

| | Любое киберпреступление оставляет свои следы, особенно если речь идёт о масштабном инциденте, связанном с повреждением или уничтожением инфраструктуры страны, – заявил TAdviser Роман Семёнов. – Эксперты по информационной безопасности тщательно анализируют каждую деталь в затронутых системах, буквально под микроскопом, и обязательно находят доказательства атаки. За каждой такой атакой стоит определённая хакерская группировка, имеющая собственные тактику, методы проникновения, поведение в сети и используемый инструментарий. Рано или поздно эти особенности позволяют установить истинных виновников | |

В реальном мире именно антивирусные компании и сообщества ИБ экспертов первые находят уязвимости и предупреждают об опасности. В то время как во вселенной сериала антивирусные компании полностью отсутствуют – их место занимают спецслужбы. Это, видимо, отражает тот факт, что ИБ-компании США полностью подчинены спецслужбам.

В фильме сделано предположение, что вирус спит и ждет команды для дальнейшего продолжения атаки. Здесь явно возникает противоречие между отсутствием следов пребывания и спящим режимом. Последний означает, что вирус в системе все-таки присутствует и, возможно, ждет команды для дальнейшего продолжения своей деятельности.

В реальности подобные закладки возможны, однако они тем или иным способом должны общаться со своим командным центром (Command and Control Center – C2C). Причем активным в этом случае является как раз вирус, который запрашивает у C2C новые команды. Такая схема связана с тем, что внедренный глубоко в корпоративную инфраструктуру вирус недоступен из интернета, и передать ему команду не представляется возможным. Поэтому если вредонос остался (а дальше по сценарию фильма он активируется), то это означает, что он оставляет следы в виде запросов на C2C. Причем изучение трафика во время инцидента позволяет подобные запросы достаточно быстро выявить и, в результате, обнаружить центры управления.

Впрочем, Дмитрий Костров, независимый эксперт по информационной безопасности, заверил TAdviser, что вредонос все-таки можно спрятать в инфраструктуре так, что обнаружить его будет достаточно сложно. Когда злоумышленники заходят в инфраструктуру и размещаются там, то они могут настроить систему удаленного управления так, чтобы подождать подходящего момента – по таймеру. Найти такого агента в большой инфраструктуре – сложная задача.

Ответный удар

Первой версией, которая возникла у расследователей инцидента, был русский след. Его даже предложил представитель одной из дружественных разведок. И, естественно, в ответ на кибератаку у руководства США сразу возникло желание перенести кибер-конфликт из пространства виртуального в реальное – использовать традиционное оружие.

В реальности ситуация несколько другая. Как заверил TAdviser Олег Шакиров, автор Telegram-канала «Кибервойна», на практике мы не видим стремления государств перевести враждебные действия в киберпространстве в физический мир. Во-первых, хоть это нигде и не зафиксировано, но военные эксперты ведущих стран склоняются к тому, что порог для того, что считать вооружённым нападением в киберпространстве, должен быть достаточно высок. Так может квалифицироваться кибератака, последствия которой сопоставимы с кинетической атакой, проще говоря, если она наносит физические разрешения и ведёт к гибели людей. В фильме показана именно такая ситуация, поэтому применение физического оружия и кажется оправданным.

| | В мировой практике было всякое, и есть несколько примеров, когда страны применяли военную силу, мотивируя это враждебными действиями в киберпространстве, – пояснил читателям TAdviser Олег Шакиров. – В 2015 году США дважды сообщали об ударах по участникам ИГИЛ, известным по хакерским атакам и пропаганде в интернете. А в 2019 году Израиль объяснил авиаудары по двум объектам в секторе Газа тем, что они использовались движением ХАМАС для проведения киберопераций. Легко заметить, что все эти случаи произошли в контексте уже ведущегося вооружённого конфликта и против лиц, которых атакующая сторона рассматривала как террористов | |

В целом же обеспокоенность военных в странах, обладающих ядерным оружием, по поводу воздействия на информационные системы уходит корнями ещё в период холодной войны. Система управления ядерными силами и в США, и в СССР была ключевым элементом взаимного сдерживания. С появлением компьютерных угроз военные специалисты в обеих странах начали обращать внимание, что потенциальная атака на какой-то ключевой элемент системы управления может фактически вывести её из строя и лишить страну возможности нанести ответный ядерный удар.

Новая волна страхов по поводу стратегических последствий кибератак пришла в 2010-е. Стало понятно, что цифровизация делает потенциально уязвимыми разные сектора экономики. То есть катастрофические последствия могут возникнуть не только из-за атаки на систему управления ядерными силами, но и, допустим, на энергетическую систему или на больницы.

| | При первой администрации Трампа в США на этой почве оживилась дискуссия и в экспертной среде, и даже на государственном уровне о том, не стоит ли открыто заявить, что в ответ на серьёзную кибератаку США будут готовы применить ядерное оружие, – напомнил Олег Шакиров. – Строго говоря, прямо прописывать такую возможность в ключевом стратегическом документе Nuclear Posture Review не стали. Но там предусмотрена некоторая неопределённость: США оставляют за собой право применить ядерное оружие в чрезвычайных обстоятельствах, которые могут включать и значительное по последствиям нападение неядерного характера | |

Хакерский ЦОД

Иностранные спецслужбы также навели расследователей "на серверную ферму в Бронксе", про которую говориться, что "с ее помощью можно намайнить кучу биткоинов или устроить массированную кибератаку".

Следует отметить, что биткоины уже не майнят с помощью серверов. Для этого больше подходит специализированное оборудование – так называемые ASIC-майнеры, напоминает Геннадий Сазонов. Это оборудование построенное на специализированных микросхемах (Application-Specific Integrated Circuit – ASIC), которые традиционно используются для аппаратного ускорения решения конкретной задачи. В случае биткоина – вычисления хешей. Такие ASIC-майнеры невозможно использовать ни для чего другого – только для майнинга биткоинов.

С точки зрения организации атаки также нет смысла строить серверную ферму, поскольку нападение все-равно необходимо маскировать, для чего используются либо взломанные и протрояненые домашние компьютеры, либо ворованные облачные ресурсы, либо «позаимствованные» корпоративные ресурсы, учетные данные для которых покупаются на черном рынке. DoS-атаки вообще бессмысленно проводить из единого центра, поскольку достаточно его заблокировать и вся атака захлебнется. Обычно для проведения атак используются арендованные мощности в ЦОДах, которые недоступны для правоохранителей соответствующей страны.

Однако ЦОД необходим для работы искусственного интеллекта. Поэтому если исходить из предположения, что на этой «серверной ферме» обучали вредоносный искусственный интеллект и разработали тот самый вирус с использованием большого количества эксплойтов, то все сходится. Впрочем, этот ЦОД также мог использоваться для координации действий большого числа специалистов.

| | Чтобы уложить разные системы, в которых разные операционные системы, разными типами атак, на разные контуры — банковские, транспортные, финансовые, промышленные – требуется работа большой скоординированной группы с очень высокими навыками только для того, чтобы что-то сделать, – пояснила TAdviser Анастасия Гайнетдинова. – Чтобы это случилось по всем ресурсам в один момент времени – это сюрреалистично: разные атаки занимают разное количество времени. Да и защитники этих систем не сидят без дела | |

Получается, что дружественные спецслужбы не разобрались, для чего собственно была построена обнаруженная ими серверная ферма, на которой расследователи так ничего и не нашли – кто-то все предварительно зачистил.

Банковский взлом

Атакующие при этом продолжают действовать – они взламывают и шифруют данные восьмого банка в США, что вызывает панику среди клиентов и вынуждает правительство ввести запрет на банковские операции.

Следует отметить, что банки являются самыми подкованными по информационной безопасности. Взломать их не просто даже с помощью чудо-вируса с искусственным интеллектом. Видимо, поэтому целью нападающих был восьмой по величине банк, а не вся банковская система целиком или кто-то из первой тройки.

В реальности взломов банков такого уровня не очень много. В основном инциденты были связаны с тем, чтобы украсть деньги со счетов вкладчиков или даже самих банков. Однако уничтожение всей банковской информации в реальности не встречалось. Операция такого масштаба с одной стороны требует денег, а с другой – плохо монетизируется. Атакованный банк даже не сможет заплатить выкуп – ведь его счета будут заблокированы. Такое поведение характерно только для террористов, которые пока не имеют ресурсов для проведения настолько серьезной атаки.

Для примера можно привести инцидент с промышленным и коммерческим банком Китая (ICBC), который в ноябре 2023 года подвергся атаке вымогателя. Банку даже пришлось уведомить нескольких клиентов о том, что из-за проблем с кибербезопасностью будет он вынужден перенаправить некоторые сделки. Причем Ассоциации сектора ценных бумаг и финансовых рынков (SIFMA) из-за инцидента с банком ICBC не удалось провести некоторые сделки на рынке казначейских обязательств США.

| | С 2014 по 2020 год наш банковский сектор был полигоном для многих хакеров как зарубежных, так и в рамках СНГ, – заявил TAdviser Евгений Чунихин, руководитель департамента киберразведки компании F6. – С опытом же мы крепчаем и становимся опытнее с точки зрения информационной безопасности и используемых внутри банков систем. Банки сейчас – на 2025 год – самый защищенный сегмент с точки зрения цифровой и информационной безопасности | |

Банки скорее могут обанкротиться или пострадать от действий государства, например, если оно отзовет у финансового учреждения банковскую лицензию, чем от хакерской атаки. Для защиты клиентов от подобных ситуаций существуют различные формы страхования вкладов и компенсации. В частности, в России есть агентство страхования вкладов, которое как раз и занимается банкротством банков и решением проблем с восстановлением вкладов. Описанный в фильме сценарий кибератаки на банк в реальности должен быть смягчен подобными страховыми структурами.

Развязка

В результате проведенного расследования выясняется, что вирус «нулевого дня» является украденной разработкой Агентства национальной безопасности (АНБ), которая потом была модифицирована с помощью технологий искусственного интеллекта для реализации всего описанного выше функционала. И эта история частично взята из жизни, поскольку в реальности она встречалась и в свое время наделала много шума.

Утечка в АНБ

История украденного эксплойта EternalBlue началась в середине марта 2017 года, когда он был опубликован группировкой The Sadow Brokers. Предположительно утечка произошла не в самой АНБ, а в подрядчике спецслужбы – компании Equation Group. Он использовал неизвестную ранее уязвимость («нулевого дня») в протоколе Microsoft SMB, которая существовала в продуктах компании в течении 16 лет. Производитель исправил уязвимость, которая использовалась в EternalBlue, 13 мая 2017 года.

Однако 12 мая случилась эпидемия вредоноса под названием WannaCry, который представлял собой червь-шифровальщик. Он использовал EternalBlue для распространения внутри корпоративной сети, хотя проникал во внутрь через фишинговое письмо. Одними из первых были атакованы компьютеры в Испании, а затем и в других странах. Среди них по количеству заражений лидируют Россия, Украина и Индия. В общей сложности, за короткое время от червя пострадало 500 тысяч компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Как уже было сказано, Microsoft на следующий день после начала эпидемии червя выпустила исправления.

Эксплойт EternalBlue также был использован при создании еще нескольких червей, которые также получили большое распространение. В частности, в июне 2017 года появилась модификация известного с 2016 года червя под названием Petya, в которой также был использован эксплойт EternalBlue. Утверждается, что распространение червя началось с Украины, где он был встроен в обновление бухгалтерской программы M.E.Doc. Однако его распространение не ограничилось Украиной, и по корпоративным сетям международных корпораций он распространился по всему миру. Через некоторое время появился и другой вредонос, который был основан на EternalBlue — он получил наименование NetPetya, чтобы подчеркнуть различие с распространившимся ранее Petya.

| | Можно вспомнить WannaCry и NotPetya, которые для распространения использовали уязвимость для Windows, которую эксплуатировал EternalBlue, — напомнил историю с «оружием АНБ» Евгений Чунихин. — Этот эксплойт автоматически искал в сети возможные порты, находил и эксплуатировал уязвимость в протоколе SMB. Он позволял запускать исполнимый код и заражать систему, а потом шифровал все данные с помощью алгоритма RSA, отдавал ключи командному центру и удалялся. В результате, компьютер невозможно было расшифровать. Так он перемещался по сети и очень долго, хотя в тот же день Microsoft выпустил исправления для уязвимости в протоколе SMB. Но атака уже началась, и в ее результате пострадало около полумиллиона компьютеров. Была такая история. | |

Возможность создания вируса с помощью искусственного интеллекта

Возможно, именно история EternalBlue и является прототипом вредоноса из Zero Day. В фильме объясняется, что для модификации украденного у АНБ вредоноса был использован искусственный интеллект, что, теоретически, возможно. Однако для этого необходимо реализовать целый конвейер из нескольких искусственных интеллектов, каждый из которых решал бы свою задачу: поиск уязвимости в операционной системе; поиск возможности ее эксплуатировать; написание самого эксплойта для каждой из найденных уязвимостей; разработка системы управления для координации действий разных эксплойтов, чтобы они выполнили свои действия строго в зафиксированный промежуток времени.

Реализация такого сложного сценария требует огромных ресурсов на подготовку как с точки зрения специалистов, так и с точки зрения времени. Возможно, именно для работы искусственного интеллекта и была создана та сама серверная ферма в Бронксе, однако существовала она недолго – по сюжету фильма всего в течении двух недель. За это время вряд ли удалось бы качественно обучить искусственный интеллект писать кроссплатформенные вредоносы. На практике таких конвейеров пока построить не удалось, хотя и ограничений для этого нет, кроме указанных выше ресурсов.

Проблемой является еще и то, что прежде, чем использовать подобный вредонос для реализации описанных в фильме событий, ему необходимо время для проникновения во все информационные системы мобильных операторов, энергетических компаний, промышленных предприятий и аэропортов. Конечно, разработчики вредоносных программ такого типа в реальности используют партнерскую схему, в которой они только готовят базовый инструментарий и инфраструктуру для проведения атаки, а конкретные проникновения в инфраструктуру жертв выполняют уже партнеры.

| | На текущий момент вирусы, которые адаптируются с помощью искусственного интеллекта, точно выдумка, – заявил Геннадий Сазонов, руководитель направления по расследованию инцидентов центра Solar 4Rays. – В текущих реалиях искусственный интеллект может выполнить какую-то часть автоматизации работ. Есть даже форк ChatGPT с отключенными политиками по ограничениям на этику, который реально используют хакеры. Он специально для этих целей и создан. С его помощью можно писать очень правдоподобные тексты фишинговых писем. Можно писать отдельные скрипты. Но какой-то сложный вредонос написать самостоятельно – нет. Даже эксплойт под конкретную уязвимость – это уже вопрос | |

Утечка генетической информации

В фильме также упоминается сервис для анализа генетической информации, который позволяет установить некоторые родственные связи героев фильма и шантажировать их раскрытием информации.

Подобного типа угрозы уже реализуются в реальности. В частности, осенью 2023 года была зафиксирована утечка генетической информации из компании 23andMe. По заявлению самой компании посторонними были собраны данные, принадлежащие 6,9 млн пользователей сервиса. Инцидент затронул 5,5 млн человек с активной функцией DNA Relatives (сопоставление людей со схожими ДНК) и 1,4 млн с профилями генеалогического древа.

Однако чтобы подобные взаимосвязи установить необходимо, чтобы информация обо всех родственниках содержалась в базе данных подобного сервиса – именно тогда и появляется возможность сопоставить структуру ДНК и выяснить кто кому является родственником. Передача же генетической информации руководства страны в подобный сервис вряд ли является разумной стратегией.

Устранение уязвимостей

В результате действий расследователей вредонос «нулевого дня» все-таки активируется и полностью выводит из строя энергетическую и коммуникационную инфраструктуру. В процессе восстановления сотрудники того же центра реагирования занимаются установкой загадочных «патчей», которые, видимо, устраняют все обнаруженные уязвимости.

| | А как они их пишут? — задался вопросом Геннадий Сазонов. — А откуда у них исходный код? В фильме аналитикам операционного штаба говорят писать самим. Представите, есть большой монолитный продукт, который разрабатывали годами или десятилетиями. А тебе говорят: «напиши для него исправления». Я исходного кода не знаю. Я модулей не знаю. Я архитектуры не знаю. Кто будет гарантировать, что написанные мной исправления не «положат» основной функционал приложения? | |

В реальности после захвата операционной системы после заражения вредоноса восстановить работоспособность системы установкой исправлений уязвимостей невозможно. Вначале нужно восстановить контроль за операционной системой и оборудованием. Это, как правило, связано с переустановкой операционных систем, восстановлением данных с резервных копий. Только после этого можно говорить об установке исправлений для предотвращения дальнейших проникновений соответствующего вредоноса.

| | В реальной жизни исправления уязвимостей выпускает разработчик, — пояснил Геннадий Сазонов. — Как быстро? Зависит от компании и критичности уязвимости. Некоторые разработчики даже критичные уязвимости не исправляют месяцами. Если что-то резонансное производители стараются как минимум выдать бюллетень, в котором описаны действия для минимизации возможности эксплуатации уязвимости. Некоторые же вендоры не реагируют на уведомления ИБ-исследователей об обнаруженной уязвимости и не спешат с устранением. Такое тоже бывает. | |

Впрочем, удалением вредоносов из систем обычно занимается антивирусное программное обеспечение, наличие которого в фильме старательно игнорируется. Когда код вредоноса получен, он исследован, то ИБ-компании вырабатывают методы удаления его с компьютеров. Конечно, если вредонос имеет искусственный интеллект, то, возможно, его с помощью классического антивируса удалить не получиться. В этом случае разрабатывают специализированные утилиты для удаления вредоноса. Это в том случае, если есть, что восстанавливать.

Если же система разрушена, то восстанавливаться нужно с резервных копий – их, естественно, нужно создавать заранее и не пропускать сохранение текущих конфигураций. Во всяком случае этой работой должны заниматься уже сотрудники отделов ИТ при координации ИБ, и уж точно не специалисты операционных центров, которые занимаются обработкой инцидентов. В любом случае для процедур восстановления работоспособности информационных систем необходимо заранее составить все процедуры и планы, а также не забывать делать резервные копии как данных, так и конфигураций среды исполнения.

Радиостанция 1140 кГц

В фильме заговорщики, которые собственно и создают тот самый вредонос «нулевого дня», общаются при помощи радио в AM-диапазоне на частоте 1140 кГц. Это частота радиостанции с открытым каналом, которая имеет высочайший уровень защиты от помех со стороны других станций и предназначена для обеспечения межстрановой или межконтинентальной радиосвязи, закрепленной в ряде международных договоров и нормативных актов.

Вполне возможно, что авторы фильма при использовании именно такого способа общения заговорщиков имели в виду работу так называемой «радиостанции судного дня» или «Жужжалки» (The Buzzer). Работает она с середины 70-х годов и вещает на частоте 4625 кГц. Практически все время эта радиостанция «жужжит» — транслирует маркер канала. Иногда жужжание прерывается — в такие моменты передаются закодированные сообщения, состоящие из слов и цифр, слова при этом передаются транслитерацией – по первым буквам имен, как, собственно, и показано в фильме.

Обычно сообщения «Жужжалки» зашифровываются с помощью фонетической азбуки, в которой буквы передаются словами, которые начинаются с этой самой буквы. Из букв получается либо существующее слово, либо похожее на настоящее. Сообщения начинаются с аббревиатуры НЖТИ и сопровождаются рядом цифр. Например, 22 мая этого года в эфир поступили фразы «НЖТИ 37339 БЕЗЗЛОБИЕ 4223 7856» и «НЖТИ 04315 ХРЮКОСТЯГ 4726 4703». 19 мая, перед разговором президентов России и США и прямо во время него слушатели услышали сообщения «НЖТИ 89905 БЛЕФОПУФ 4097 5573» и «НЖТИ 01263 БОЛТАНКА 4430 9529». Для широкой публики предназначение этой радиостанции остается загадкой.

Резюме

В целом, можно сказать, что авторы фильма сделали большую работу в попытке максимально подробно показать возможный сценарий развития кибератаки национального масштаба. Важно при этом помнить, что реальность может оказаться куда суровее, чем авторы данного фильма позволили себе представить. В частности, современные автомобили по электронной начинке очень похожи на смартфоны – их можно также взломать и получить куда более опасные последствия, чем просто недоступная сотовая связь или пугающее сообщение. Аналогично и последствия атаки вредоноса, созданного с помощью искусственного интеллекта на опасное химическое производство или атомную станцию может закончиться утечкой ядовитых или радиоактивных веществ, ущерб от которых может оказаться сильно больше, чем показано в фильме. Поэтому при использовании цифровых технологий в нашей жизни стоит помнить и о возможной их обратной стороне, предусматривать возможные способы реагирования на подобные угрозы и заранее готовиться к их предотвращению.