SOC Сбербанка всё больше уходит от вендорских решений в пользу собственных. Разработаны новые ИБ-системы

| Заказчики: Сбербанк Москва; Финансовые услуги, инвестиции и аудит Продукт: Комплексные проекты по информационной безопасностиДата проекта: 2016/04 — 2017/10

Бюджет проекта: 491 млн руб.

|

Технология: ИБ - Антивирусы

Технология: ИБ - Антиспам

Технология: ИБ - Аутентификация

Технология: ИБ - Межсетевые экраны

Технология: ИБ - Предотвращения утечек информации

|

2024: SOC Сбербанка всё больше уходит от вендорских решений в пользу собственных. Разработаны новые ИБ-системы

Центр киберзащиты Сбербанка (Security Operations Center, SOC), обеспечивающий защиту инфраструктуры крупнейшего банка страны в режиме 24/7/365, всё больше полагается на ИБ-решения собственной разработки, количество которых увеличивается. Это следует из годового отчёта Сбербанка за 2024 год, обнародованного с июне.

Технологическое ядро SOC Сбербанка построено на основе собственных продуктов с использованием алгоритмов искусственного интеллекта, таких как: платформа кибербезопасности (ПКБ), система обработки событий кибербезопасности (RTCE), платформа мониторинга безопасности конечных устройств (EDRP), система обнаружения вторжений в сеть (SberNDR), платформа анализа угроз и уязвимостей (TIP), система контроля безопасности сетевых устройств (NSM).

В этом списке приведены, в том числе продукты, которые не присутствовали в предыдущих годовых отчётах Сбербанка. Из описаний вакансий Сбербанка в привязке к некоторым из них на открытых рекрутинговых площадках за последний год можно увидеть, что в продуктах применяются известные open source компоненты.

Что касается решения SberNDR (Sber Network Detection & Response), в частности, оно относится к классу систем сетевого детектирования и реагирования. Таковые детектируют аномальное поведение с применением поведенческой аналитики на данных о сетевом трафике, анализируют сетевой трафик или метаданные между хостами внутри сети и на периметре, предоставляют инструменты для автоматического или ручного реагирования на инциденты.Алексей Фоменко, «Группа Астра»: Служба каталога ALD Pro трансформирует разрозненную ИТ-инфраструктуру в управляемую систему

В свою очередь, NSM (Network Security Manager) — это продукт по мониторингу сети и сетевой безопасности. SberNSM направлен на централизованный контроль политик безопасности сетевого оборудования, автоматизацию сбора, постоянного контроля изменений и соответствия стандартам кибербезопасности. Он предоставляет полную картину уровня кибербезопасности сетевого оборудования и сокращает время реагирования на инциденты кибербезопасности.

Среди особенностей SberNSM разработчики выделяют обработку данных с множества устройств, в перспективе — централизованная их обработка с более чем 10 тыс. устройств. При этом обработка данных базируется на Apache NiFi, Spring, а хранение основных данных осуществляется в Postgres. В продукте также используются Kafka, OpenShift, ELK[1]

Другая разработка, EDRP-платформа (Endpoint Detection and Response Platform), предназначена для обработки и реагирования на события, поступающие с конечных устройств всей инфраструктуры Сбербанка. Она на ежедневной основе используется подразделениями кибербезопасности.

Опять же, из описания в вакансиях банка следует, что в ней реализованы механизмы предобработки и обогащения событий, конструктор правил детектирования для выявления комплексных киберугроз. Алерты, полученные в результате работы правил детектирования, проходят этап дедупликации и обогащения, а также могут вызвать автоматический сценарий реагирования, настраиваемый индивидуально для каждого правила. Также EDRP предоставляет все необходимые инструменты для проведения расследований по собранным данным в случае возникновения инцидентов.

Технологический стек EDRP-платформы включает сбор и обработку данных с источников с помощью Apache NiFi, хранение данных посредством PostgreSQL и Clickhouse, потоковую обработку данных с использованием Apache Flink, мониторинг и журналирование с применением Prometheus, Grafana, ELK[2].

RTCE (Real Time Correlation Engine), продукт, о котором банк уже рассказывал в своей более ранней отчётности, позволяет SOC с высокой степенью точности решать задачи по написанию логики обнаружения киберугроз, используя для этого инструменты, основанные на корреляции, технологиях обогащения данных и продвинутой аналитики. При этом ещё в 2022 году банк в своей отчётности отмечал, что RTCE уже на тот момент достигла высокого целевого уровня зрелости и осуществлено импортозамещение иностранного продукта. Стек технологий RTCE включает Apache Kafka и Flink, PostgreSQL, Prometheus, Grafana, ELK[3].

А на базе платформы анализа угроз и уязвимостей (TIP) Сбербанк разработал интеллектуальную систему Sber X-TI, которую начал предоставлять и на внешнем рынке. По данным годового отчёта за 2024 год, эту систему используют более 150 российских компаний.

Что касается платформы кибербезопасности, она разработана Сбербанком для защиты инфраструктуры, мониторинга и анализа угроз. Её ключевые задачи — объединить все существующие элементы защиты организации, стандартизировать архитектуру и набор технологий, автоматизировать рутинные процессы, упростить создание новых продуктов. Платформа обеспечивает сбор, обработку событий в режиме реального времени и хранение всех данных в контексте кибербезопасности, а также контролирует их качество и полноту.

По состоянию на середину 2025 года платформа включает в себя 535 типов источников и обрабатывает более 500 млрд событий ежедневно, приводятся данные в годовом отчёте.

Из вакансий, связанных с платформой кибербезопасности, следует, что её ядро — это кластер Hadoop (Cloudera). Хранит более 10Пб данных, которые обрабатываются на более чем 5 тыс. процессорных ядер и 50Тб оперативной памяти в поточном и пакетном режимах[4].

При этом в течение 2024 года в Сбербанке также продолжалась реализация программы импортозамещения в области кибербезопасности. В банке утверждают, что существенно повысили технологическую зрелость большинства замещённых систем, которые обеспечивают безопасность инфраструктуры. В 2024 году Сбербанк, в частности, заменил решение по мониторингу и анализу сетевой безопасности (Tufin) на продукт собственной разработки NSM, описанный выше. Также была перенесена функциональность анализатора Flow Arbor в решение NDR собственной разработки.

Надо сказать, что классы ИБ-продуктов Сбербанка, упомянутых в отчётности, и продуктов, разрабатываемых компанией BI.Zone, частично совпадают. При этом вплоть до недавнего времени BI.Zone везде публично фигурировал как дочерняя компания Сбербанка. А после 2022 года Сбербанк называет BI.Zone в своих публичных материалах партнёрской организацией. Из баз ЕГРЮЛ и ФНС при этом собственники BI.Zone скрыты. TAdviser ожидает пояснений от Сбербанка, все ли заявленные в отчётности собственные ИБ-продукты разработаны внутри самого банка или речь также идёт о продуктах, разработанных BI.Zone.

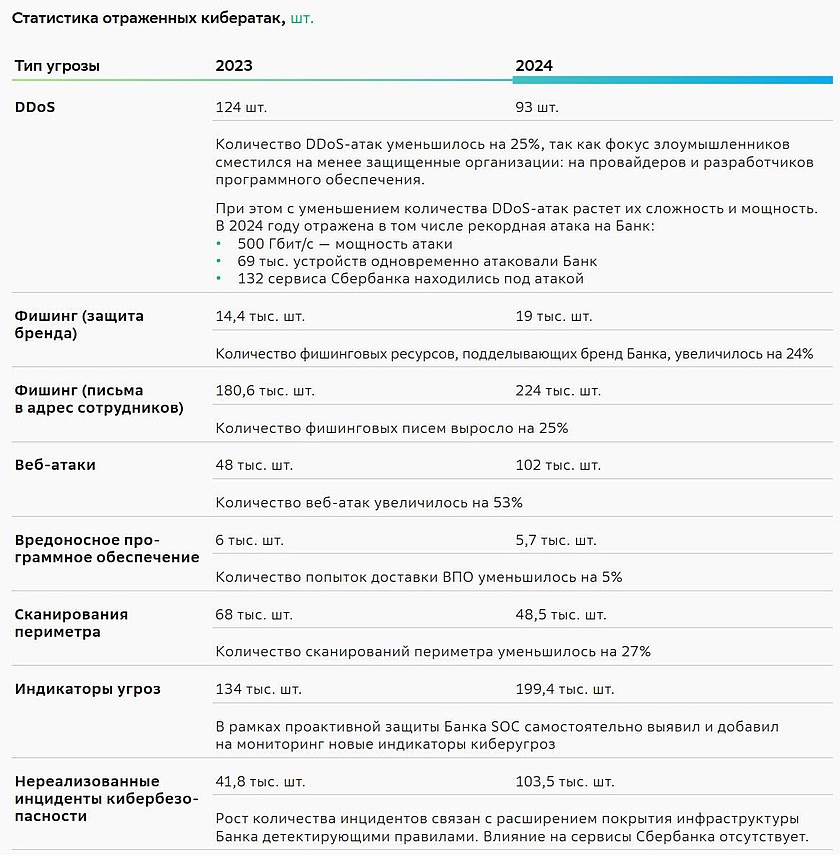

Отметим также, что SOC Сбербанка имеет дело с колоссальными нагрузками, которые растут от года к году. Статистика отраженных кибератак и показатели эффективности системы кибербезопасности приведены в годовом отчёте (см. ниже).

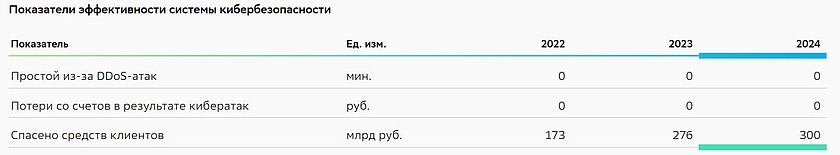

Сбербанк утверждает, что в 2024 году у него не было простоев из-за DDoS-атак и потерь со счетов в результате кибератак. При этом, напомним, в конце июля 2024 года Сбербанк подвергся мощнейшей DDoS-атаке в истории банка, которая длилась 13 часов и была организованной ИТ-армией Украины. Сторонние бот-сети состояли более чем из 62 тыс. устройств, больше половины которых находились в России[5].

В документе также указано, что совокупно в течение 2024 года SOC обработал 153,6 трлн событий безопасности, что почти на 6% больше, чем годом ранее. Помимо этого, SOC обработал 128,6 тыс. подозрений на инциденты кибербезопасности.

2017: Центр управления кибербезопасностью Сбербанка получил сертификат соответствия международному стандарту

13 декабря 2017 года Сбербанк стал первым банком в России, чей центр управления кибербезопасностью сертифицирован Британским институтом стандартов (BSI) на соответствие международному стандарту ISO/IEC 27001:2013.

Стандарт ISO/IEC 27001:2013 определяет требования к созданию, внедрению, обслуживанию и постоянному совершенствованию системы управления информационной безопасностью организации. Он также включает требования к оценке и обработке рисков информационной безопасности, адаптированных к потребностям организации. Разработчиком стандарта является Международная организация по стандартизации (ISO), одним из аккредитованных органов по сертификации выступает Британский институт стандартов (BSI).

| | «Современный мир предъявляет высокие требования к цифровым компаниям, прежде всего, в области кибербезопасности. Качество и доступность цифровых услуг напрямую зависит от способности эффективно противодействовать киберугрозам. Поэтому Сбербанк считает это направление одним из стратегически значимых. Сертификат подтверждает, что наши процессы мониторинга и реагирования на кибератаки соответствуют международным требованиям. Это позволяет нам уже сегодня обеспечить защиту ИТ-платформы на уровне мировых лидеров, а в перспективе — и всю цифровую экосистему Сбербанка». Станислав Кузнецов, заместитель Председателя Правления Сбербанка | |

2016: Разработка и внедрение ПО для центра ИБ

Выбор подрядчика

В конце декабря 2016 года Сбербанк определил подрядчика по разработке и внедрению ПО для создания единого операционного центра информационной безопасности (SOC).[6].

Консультационные услуги банку по развитию центра ИБ оказывала компания IBM (ООО «ИБМ ВЕА»). Она же теперь займется и разработкой программных решений.

Стоимость работ по проекту создания и внедрения программного обеспечения для центра ИБ оценивалась в 543,5 млн рублей. К участию в запросе предложений были приглашены компании Dell SecureWorks, Accenture, Deloitte, IBM, Microsoft, Cisco, PwC, EY и KPMG. Однако к назначенному сроку поступила лишь одна заявка - от компании IBM. Её стоимость оказалась на 12,5 тыс. рублей меньше начальной стоимости контракта.

После дополнительных переговоров IBM снизила итоговую стоимость работ до 491 млн рублей.

Перечень работ

В рамках проекта требуется разработать несколько систем:

- «Единая система мониторинга событий информационной безопасности»

- «Система визуализации отчетности»

- «Система управления инцидентами»

- «Аналитика киберугроз»

- «Реагирование на инциденты»

Помимо этого, в периметр проекта входят работы по внедрению и настройке существующих компонент SIEM-системы IBM Security Qradar, имеющейся у Сберанка.

Сроки выполнения работ для каждой системы оговорены отдельно, но к 31 октября 2017 года все они уже должны быть завершены.

Требования к центру ИБ

Структура SOC определяется Целевой операционной моделью, которая описывает набор компонентов SOC, необходимых для решения задач эффективного обеспечения информационной безопасности с расчётом до 2018 года.

Компоненты SOC могут быть отнесены к трем сегментам: технологическому, операционному и стратегическому. Состав компонент SOC показан на диаграмме структуры целевой операционной модели, приведённой на рисунке ниже.

В состав целевого состояния SOC должны входить следующие технологические компоненты:

1. Подсистема управления информацией и событиями в области ИБ (SIEM - The Security Information and Event Management system). Предназначена для агрегации информации от источников событий (log sources) и уведомления о потенциальных инцидентах в соответствии с правилами корреляции. Предполагается, что Сбербанк продолжит эксплуатацию и развитие существующей SIEM - IBM Security QRadar.

2. Подсистема обработки заявок и поддержки рабочих процессов (Ticketing System). Предоставляет возможность регистрации событий информационной безопасности и управления инцидентами в рамках ответных действий, отслеживания стадий отработки заявки и текущего статуса заявки, установки приоритета и эскалации, поддержки рабочих процессов.

3. Подсистема отчетности и графических панелей (Reporting System). Представляет собой ключевые продукты платформы построения отчетности для создания консолидированных отчетов по существующим и добавляемым параметрам для соответствия различным отчетным требованиям.

4. Подсистема Big Data. Предназначена для использования мультиструктурированных данных из внутренних и внешних источников для детализированной аналитики и более эффективного управления и реагирования на инциденты информационной безопасности. Предполагается, что Сбербанк продолжит эксплуатацию существующей архитектуры Big Data на базе технологии Hadoop.

5. Подсистема предиктивной и когнитивной аналитики (Cognitive Analytics System). Данная подсистема совершенствует SOC за счет возможностей машинного обучения, таких как использование комплекса IBM Watson for Cyber Security.

6. Подсистема аналитики угроз информационной безопасности (Threat Intelligence Platform). Позволяет аналитикам информационной безопасности осуществлять агрегацию и разбор аналитических данных ИБ, поступающих из различных фидов, доверенных групп, дочерней организации Сбербанка `Бизон`, блогов информационной безопасности и т.д. Данная подсистема позволяет автоматизировать внедрение надлежащих сценариев использования, анализ киберугроз для создания эффективного механизма реагирования в отношении новых возникающих угроз.

7. Подсистема технологий активной защиты (Active Defence). Данная подсистема содержит технологии, помогающие реализовать функцию активной защиты посредством развертывания, управления и регистрации активностей в теневых сетях (honeypots) или вводящие в заблуждение записи DNS для усложнения задачи преодоления защиты для злоумышленника.

8. Подсистема реагирования на инциденты ИБ (Incident Response Platform). Данная подсистема позволяет автоматизировать процедуры реагирования на инциденты благодаря концептуальным инструкциям по реагированию. Подсистема значительно сокращает время реагирования за счет предопределенных заданий.

Консультационные услуги по развитию центра ИБ

Выбор подрядчика

В апреле 2016 года IBM была выбрана консультантом Сбербанка по развитию единого операционного центра информационной безопасности (Security Operation Center, SOC).

В рамках проекта американская корпорация проведет обследование и анализ процессов управления и обеспечения, реализованных в существующем SOC Сбербанка, обследование ИТ и ИБ – инфраструктуры внешнего и внутреннего сетевых сегментов банка, проверку и анализ текущего состояния системы управления инцидентами ИБ (SIEM).

Срок оказания услуг составляет 3 месяца с даты заключения договора. В результате IBM должна будет спроектировать целевую модель SOC на основе «лучших мировых практик» и предоставить Сбербанку детальную дорожную карту поэтапного развития SOC.

Консультанта по развитию центра Сбербанк выбирал с декабря 2015 года[7]. Максимальная цена контракта составляла 60,9 млн рублей, IBM согласился выполнить работу за 56,9 млн.

Заявки на участие в конкурсе также подавали Microsoft Россия, Accenture и Deloitte. Самое большое снижение максимальной цены контракта предлагала Microsoft: компания готова была оказать услуги за 16,1 млн рублей. За ней следовала Accenture, предложившая выполнить работы за 51,8 млн.

Все заявки за исключением IBM были признаны не соответствующими требованиям банка к квалификации. В опубликованном протоколе говорится, что компании не в полной мере представили информацию о наличии опыта построения SOC в финансовых организациях, входящих в рейтинг Fortune 500, а также о наличии опыта участия в подобных проектах у своих проектных команд.

Задачи проекта

| | Сбербанк осуществил централизацию сбора информации об инцидентах ИБ и создал технологическую основу построения единого операционного центра по информационной безопасности, - говорится в конкурсной документации. - Для дальнейшего развития функциональности SOC и повышения его зрелости до уровня мировых стандартов требуется приобретение консультационных услуг по проектированию его целевого состояния. | |

В Сбербанке пояснили TAdviser, что по состоянию на апрель 2016 года в банке завершен первый этап создания SOC – внедрена централизованная на всю страну система сбора и корреляций событий безопасности (SIEM-система), к которой подключены основные источники событий информационной безопасности, разработаны базовые правила корреляции событий и базовые процессы обработки инцидентов.

Следующий этап состоит в развитии SOC в направлении централизации функций мониторинга и запуска всех процессов управления безопасностью. Также планируется внедрение современных аналитических технологий, переход от реагирования к проактивному прогнозированию угроз и предотвращению инцидентов, рассказал TAdviser представитель Сбербанка.

Целевая модель SOC должна включать набор таких компонент и технологий как:

- система SIEM и ее целевое состояние;

- описание источников событий во внешнем и внутреннем сегментах Сбербанка, а также в его дочерних организациях для подключения к SIEM-системе;

- описание сценариев событий (use cases) для обнаружения инцидентов ИБ и процедуры реагирования на инциденты;

- использование заявок (ticketing) и механизмов работы с ними;

- использование инструментов для анализа полуструктурированных и неструктурированных данных, в том числе бизнес-транзакций, с целью выявления наиболее опасных атак, длительных по времени и состоящих в последовательном проникновении через рубежи и заслоны защиты «маленькими шагами», реализации flow-analytics, forensics, context analytics, predictive analytics;

- оперативный сбор и анализ информации об актуальных угрозах ИБ (threat intelligence), получаемой, в том числе, из внешних источников;

- процедуры обработки информации подсистемами SOC на поступающую информацию о новых угрозах;

- управление соответствием требованиям информационной безопасности по политикам, согласованным с Заказчиком (не менее 4-х политик, в том числе, соответствие требованиям PCI DSS);

- взаимодействие с анти-фрод системами для проведения анализа;

- оптимальная схема взаимодействия внутренних процессов обработки заявок SOC, построенных на механизме ticketing, и системой Help Desk Заказчика.

В компании Solar Security отметили, что решение банка создать свой SOC полностью обосновано, поскольку Сбербанк – это очень большая ИТ-инфраструктура, одна из самых больших в России.

| | Мы про этот проект знаем и с интересом наблюдаем за успехами команды, которая отвечает за построение SOC, обмениваемся опытом. Хочется отметить, что это одна из самых профессиональных команд в России, - говорит представитель Solar Security Валентин Крохин. | |

Активы Сбербанка

- Сбербанк (основная статья)

- Финансовые показатели Сбербанка

- Поглощения и продажа активов Сбербанка

- Экосистема Сбербанка

Компании в России

- Северо-Западный Сбербанк

- Сбербанк Восточно-Сибирское отделение

- Сбербанк капитал

- Сбербанк Управление Активами

- НПФ Сбербанка

- Сбербанк Лизинг

- Сбербанк Факторинг

- Сбербанк страхование

- Сбербанк Девелопмент

- Сбербанк-Телеком

- Сбербанк - АСТ

- АО ДБ Сбербанк

- Сбербанк-Сервис

- Сбербанк-Технологии (СберТех)

- Сбербанк-Технологии (Белоруссия)

За рубежом

- Сбербанк за рубежом

- Сбербанк РФ (Казахстан)

- Сбербанк РФ (Украина)

- Сбербанк РФ (Индия)

- Сбербанк РФ (Германия)

- Сбербанк РФ (Китай)

Информационные технологии

- Цифровой бизнес Сбербанка

- Инновационные лаборатории Сбербанка

- СберКлауд, СберТех

- Информационные технологии в Сбербанке

- Сбербанк (новая технологическая платформа)

- Искусственный интеллект в Сбербанке

- Большие данные (Big Data) в Сбербанке

- Marketplace Сбербанк Бизнес Онлайн

- ИТ-бюджет Сбербанка

- ЦОДы Сбербанка

- Автоматизированные системы Сбербанка

- Единая корпоративная телефонная сеть Сбербанка

- Информационная безопасность в Сбербанке

- Утечки данных в Сбербанке

- Блокчейн в Сбербанке

- Школа 21

- Банкоматы Сбербанка