| Разработчики: | Atlassian |

| Дата последнего релиза: | август 2013 года |

| Отрасли: | Интернет-сервисы |

| Технологии: | KMS - Knowledge Management Systems, Корпоративные порталы |

Содержание |

Confluence сочетает в себе мощные возможности создания онлайн-документов, тесной интеграции с Microsoft Office для того чтобы помочь людям лучше работать вместе, обмениваться информацией и накапливать знания. Confluence используют как портал, систему управления знаниями и документацией.

Atlassian Confluence — прикладное приложение для управления корпоративным контентом, предназначенное для накопления и обмена информацией в пределах компании или группы компаний. Может использоваться для организации общедоступных баз знаний, внешних и внутренних справочно-информационных порталов и ресурсов для работы с документацией, ведения блогов и веб-публикаций, включая публикации отчетов; управления знаниями и документирования бизнес-процессов.

Является универсальной, значительно расширенной по сравнению с программными продуктами данного класса платформой, набор функций которой позволяет использовать решение для организации электронного документооборота компании. Приложение создано австралийской компанией Atlassian Software Systems.

2024

Хакер выставил на продажу за 11 млн рублей эксплойт для таинственной уязвимости в Jira и Confluence

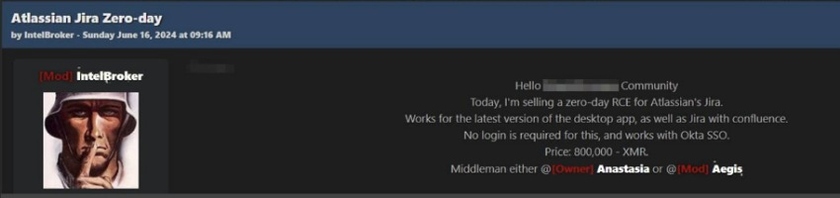

На одном из хакерских форумов пользователь с ником IntelBroker в середине июня объявил о продаже эксплойта для неизвестной (0-day) уязвимости в продуктах компании Atlassian Jira и Confluence. Для уязвимости нет не только исправлений, но и сами сведения о ней пока не публикуются.

По описанию продавца, эксплойт позволяет выполнить удалённое исполнение кода (RCE) для последней версии настольного приложения Jira. Его также можно использовать и для атаки на Confluence, причем без знания каких-либо учетных данных для входа. Отмечается также, что он совместим с SSO-решением Okta, что расширяет его возможности по горизонтальному перемещению уже внутри инфраструктуры. За готовый эксплойт продавец хочет получить 800 тыс. Monero (примерно 11 млн рублей).

| | Хоть официально в России уже сложно купить лицензию для данных продуктов, но так или иначе многие компании ими пользуются и в их продуктах хранятся конфиденциальные данные, что даст потенциальному злоумышленнику, использующему 0-day уязвимость к ним доступ, а предположительно и доступ к внутренней сети и объектам инфраструктуры, — отметил для TAdviser Михаил Сухов, руководитель отдела анализа защищенности Angara Security. | |

Следует отметить, что IntelBroker, кроме указанного выше эксплойта также продает информацию, полученную им, как он заявляет, из информационных систем различных достаточно крупных компаний: AMD, T-Mobile, Apple и некоторых других. Причем есть признаки того, что они использовали продукты Atlassian в своей работе, то есть, вполне возможно, что сам продавец уже воспользовался собственным эксплойтом для проникновения в чужие информационные системы.

| | Вероятность использования эксплойта против российских компаний крайне высокая, — заявил TAdviser Лука Сафонов, технический директор «Гарда WAF». — Если верить новостям, в данный момент злоумышленники атакуют платежеспособные крупные цели, такие как AMD, Apple. Учитывая вектор атаки — десктопное приложение — необходима защита конечного рабочего места пользователя. | |

Хотя среди даже крупных российских компаний сейчас платежеспособных целей немного — из-за санкций и геополитической ситуации, тем не менее, проданный эксплойт может быть куплен и использован для атак на российские информационные системы прогосударственными группировками. Впрочем, цена эксплойта достаточно высока, а Monero не самая удобная криптовалюта, поскольку далеко не на всех криптобиржах ее можно приобрести.

| | Jira и Confluence представляет собой облачное SaaS-решение и продукт, который можно установить на свои сервера, — заявил для TAdviser Михаил Сергеев, ведущий инженер CorpSoft24. — Из облака всех пользователей из России выгнали, причем сделали это максимально некрасиво: просто в какой-то момент полностью заблокировали оплаченные учетные записи, у которых в профиле была указана Россия. Установленные на своих серверах продукты компании обычно используются без доступа из интернета — внутри корпоративной сети, поэтому если к нему запрещен внешний доступ, то будет невозможно использовать эту уязвимость. В целом, можно сказать, что данная уязвимость практически никак не затронет пользователей из РФ. | |

Константин Ларин, руководитель направления «Киберразведка» системного интегратора по ИБ «Бастион», порекомендовал пользователям, которые до сих пор эксплуатируют уязвимые продукты, закрыть к ним доступ напрямую из интернета и подключаться к ним через защищённое VPN-решение, а также постараться перейти на отечественные продукты, которых уже разработано достаточно. И как только производитель выпустит рекомендации по защите, максимально быстро их реализовать.Обзор российского рынка банковской цифровизации: импортозамещение, искусственный интеллект и собственные экосистемы

А рекомендации Аскара Добрякова, ведущего эксперта направления защиты бизнес-приложений «К2 Кибербезопасность», следующие:

- Использовать экран для веб-приложений (Web Application Firewall — WAF), который можно использовать для логирования всех запросов к приложению извне — это позволит провести расследование и понять, как злоумышленник смог получить доступ и, возможно, даже узнать параметры эксплойта;

- Сделать полную резервную копию уязвимого приложения и сохранить ее в недоступном месте;

- Настроить мониторинг активности пользователей, что позволит выявить аномалии в использовании системных учетных записей и своевременно заблокировать их вредоносную активность;

- Проверить настройки операционной системы, на которой работает уязвимое приложение, чтобы максимально усилить ее контроль и мониторинг проведения;

- Минимизировать доступность уязвимых продуктов из интернета, ограничив к ним доступ при помощи VPN-подключения только для собственных сотрудников.

BI.Zone WAF защищает от уязвимости CVE-2024-21683

27 мая 2024 года стало известно о уязвимости CVE-2024-21683 в вики-системе для хранения корпоративных знаний Confluence Data Center & Server. Специалисты BI.ZONE WAF оперативно разработали правило для обнаружения нелегитимной активности и предотвращения эксплуатации уязвимости со стороны злоумышленников. Об этом компания BI.Zone сообщила 27 мая 2024 года. Подробнее здесь.

В популярной платформе Confluence нашли ещё одну критическую уязвимость. Она позволяет угнать сервер без аутентификации

ФСТЭК в середине января 2024 года предупредила[1] об обнаружении еще одной опасной уязвимости BDU:2024-00325 в веб-сервере Atlassian Confluence Server и дата-центре Confluence Data Center, которая позволяет дистанционно выполнить посторонний код неавторизованному пользователю и с его помощью перехватить управление им. Уязвимость также получила наивысший бал опасности по CVSS – 10 из 10.

Atlassian Confluence Server и Data Center – это платформы для совместной работы с данными с помощью веб-интерфейсов, предназначенные для корпоративных нужд.

Уязвимость позволяет постороннему нарушителю, действующему удалённо, выполнить произвольный код в контексте сервера путём внедрения специально сформированного шаблона с вредоносным кодом причем без проведения процедуры аутентификации. Ошибка присутствует в версиях Confluence 8.0.x, 8.1.x, 8.2.x, 8.3.x, 8.4.x и 8.5.0–8.5.3, но отсутствует в 7.19.x LTS.

Сама Atlassian рекомендует переходить на версии 8.5.4, 8.5.5 (Confluence Data Center and Server), 8.6.0, 8.7.1 и 8.7.2 (Confluence Data Center), в которых проблема уже была решена[2].

При этом фиксируются попытки эксплуатации данной уязвимости и первые эксплойты для нее. Пока, впрочем, есть сведения только об успешной эксплуатации данной уязвимости исследовательской группой Positive Technologies Offensive Team (PT SWARM), а также заявления проекта AttackerKB о начале эксплуатации этой уязвимости хакерами.

Подробный разбор уязвимости был проведен[3] 22 января двумя исследователями Рахулом Майни и Харшем Джайсвал из ProjectDiscovery Research, которые составили тестовый эксплойт для проверки конкретной установки Confluence на наличие указанной уязвимости.

В качестве рекомендаций по устранению опасности можно было бы посоветовать переходить на последние исправленные версии продуктов, однако далеко не всем это доступно. Поэтому можно воспользоваться советами ФСТЭК:

| |

| |

2023: Опасная уязвимость в Confluence эксплуатируется вымогателями. ФСТЭК рекомендует защищаться

ФСТЭК предупреждает о появлении новой опасной уязвимости в веб-сервере Atlassian Confluence Server и центре обработки данных Confluence Data Center. Уязвимость, которая получила код BDU:2023-07453 (CVE-2023-22518), связана с недостатками процедуры авторизации. Эксплуатация уязвимости может позволить нарушителю, действующему удалённо, повысить свои привилегии. Уровень опасности уязвимости по CVSS обозначен как 9.1 из 10.

Atlassian Confluence активно использовался российскими компаниями несколько лет назад, однако сейчас эти системы остались без обслуживания – компания Atlassian прекратила свою работу на территории России. В то же время продукты компании до сих пор остались и работают. Так по данным сервиса Netlas.io количество уязвимых к указанной уязвимости серверов на территории России составляет 1242, что достаточно много для возможного нападения для них. Причем, больше таких серверов только в Германии (3112) и США (2500).

Компании, которые занимаются мониторингом вредоносной активности в Интернет, обнаружили использование эксплойтов, нацеленных на новую уязвимость. В частности, в отчетах GreyNoise появился целый раздел, посвященный ей, правда, пока количество зафиксированных атак не очень большое. Также свой отчет по эксплуатации этой уязвимости опубликовала в своем блоге и компания Rapid7. Причем в качестве первых пользователей этой уязвимости указываются вымогатели, в частности, из группы Cerber (она же CerberImposter).

В связи с этим ФСТЭК рекомендует установку обновлений из доверенных источников (производитель таковым не является) или реализацию компенсирующих мер, направленных в основном на отключение уязвимых серверов от сети Интернет: создание резервной копии своего экземпляра программного средства с настройками и данными; ограничение доступа к программному обеспечению из внешних сетей (Интернет); использование виртуальных частных сетей для организации удаленного доступа (VPN). По данным Atlassian ошибка исправлена в версиях Confluence Data Center and Server 7.19.16, 8.3.4, 8.4.4, 8.5.3 и 8.6.1. Также на сайте производителя опубликованы временные меры защиты, которые можно применить в случае, если обновления не доступны.

Чем заменить Atlassian Confluence?

В единственном имеющемся в открытых источниках достоверном анализе систем менеджмента знаний - отчете CCGuru, сформированном в конце 2021 года - рассматриваются шесть главных игроков на рынке данного программного обеспечения.

Из этого списка сразу необходимо исключить KMS Lighthouse (израильское решение) и продукт «Масс групп», судя по всем признакам уже приостановившей свою деятельность на территории РФ. Указанные решения, несмотря на их возможные плюсы и опыт на рынке, из-за санкционных рисков не могут быть рекомендованы в качестве альтернативы Confluence.

Таким образом, при всем богатстве выбора достойной заменой продуктам Atlassian могут стать лишь три крупных российских разработки:

Все три системы имеют объективные плюсы и минусы, но их глубокий анализ не является предметом данной статьи, потому руководству компаний все же рекомендуется решение принимать самостоятельно, с учетом потребностей и только после глубокого сравнительного анализа возможностей, предлагаемых системами (подробнее).

Confluence 5.2

- Поиск просмотренных недавно публикаций в один клик;

- Усовершенствованный интерфейс и быстрые фильтры;

- Более релевантные результаты благодаря улучшенному алгоритму поиска;

- Повышенная производительность – индексация поиска использует на 40% меньше места на диске.

Confluence 4.3

- При доступе к порталу с мобильного устройства отображается специальный мобильный сайт с удобной организацией;

- Добавлена система создания и отслеживания повседневных задач, а также назначения задач коллегам;

- Переработана система создания шаблонов, добавлен функционал по созданию шаблонов с любым количеством макросов;

- При создании таблиц данных на портале появилась возможность раскрашивания ячеек в разные цвета, сортировки и использования базовых формул расчета.

Confluence 3.5

Продукт был серьезно доработан по функционалу, а также было улучшено взаимодействие между ним и мощной системой автоматизации разработки – Atlassian JIRA 4.3, для удобства пользователей. Основные улучшения в Confluence 3.5:

- Новая кнопка быстрой публикации страниц по почте или в блоги;

- Возможность добавлять запросы JIRA из редактора;

- Поддержка HTML5 браузеров (Firefox 3.6, Firefox 4, Safari 5, IE 9) с возможностью принятия файлов через Drag and Drop перетаскивание объектов;

- Добавлена возможность отслеживать блоги в пространствах;

- Возможность встраивать видео в страницы с помощью макроса Мультимедиа;

- Поддержка вложенных групп безопасности;

- Отслеживание отзывов на свои новые включения на портал.